2024. 4. 22. 00:05ㆍProject/Web Application-모의해킹

19.세션 고정

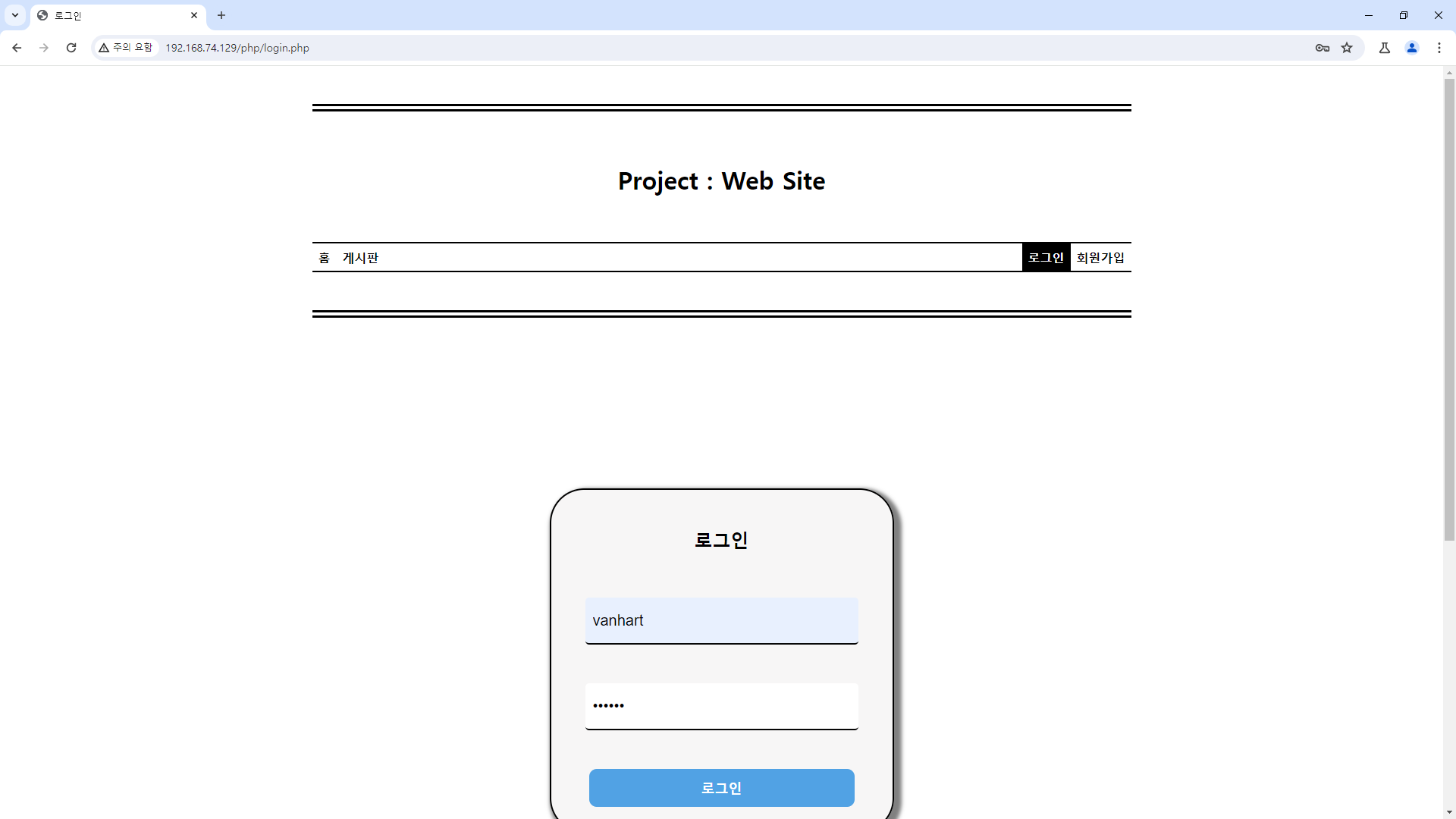

1) 로그인 페이지

설명

매번 로그인 시 세션 ID를 새로 발급하지 않고 고정된 세션 ID를 사용하는 취약점 발견

위치

URL : http://192.168.74.129/php/login_proc.php

파라미터 : PHPSESSID

취약점 검증 방법

같은 IP로 로그인할 때마다 프록시툴로 응답 헤더에서 새 세션ID를 발급하는 것과 로그아웃 시 기존 세션ID를 파기하는지 확인한다.

증적 사진

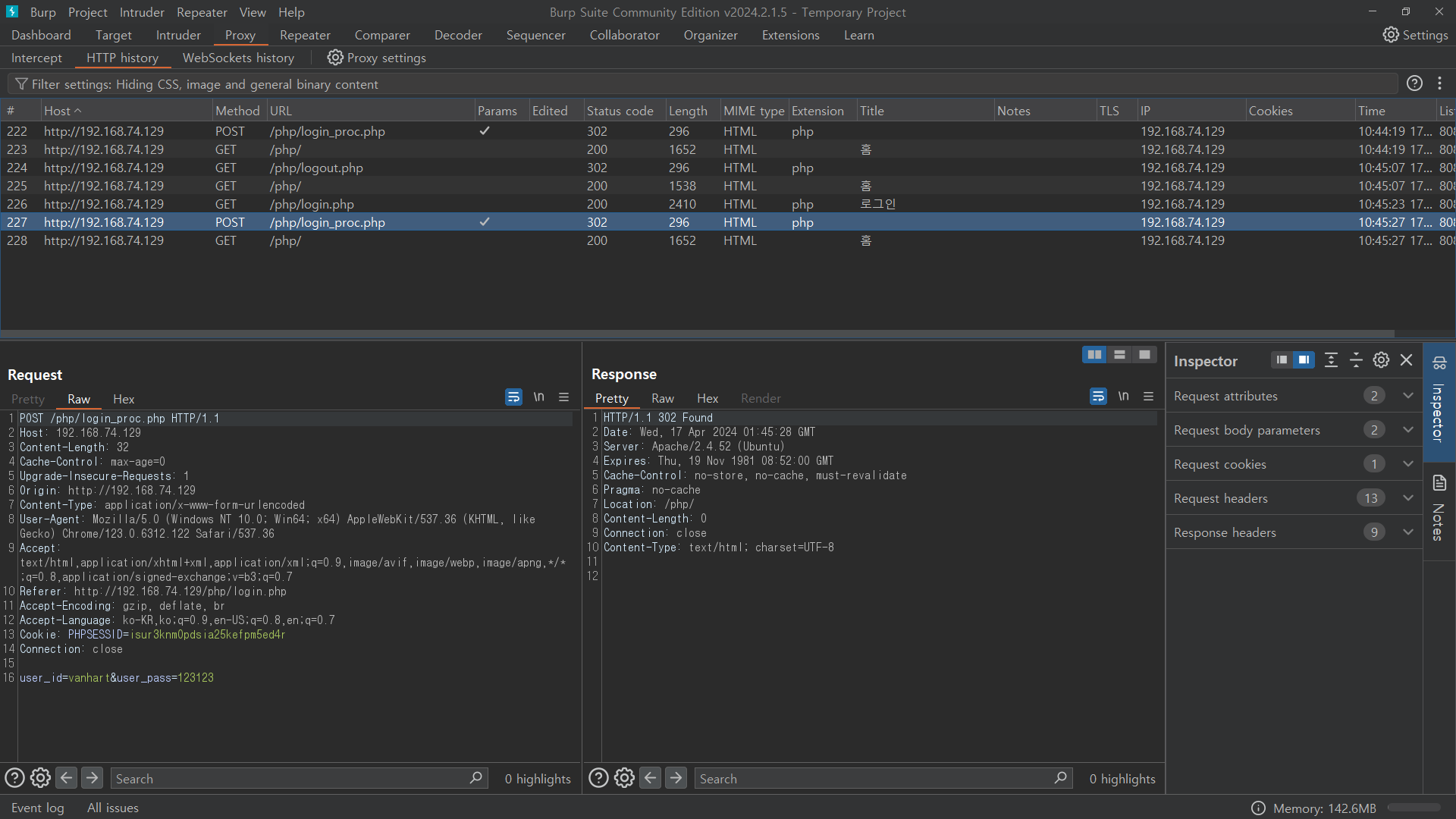

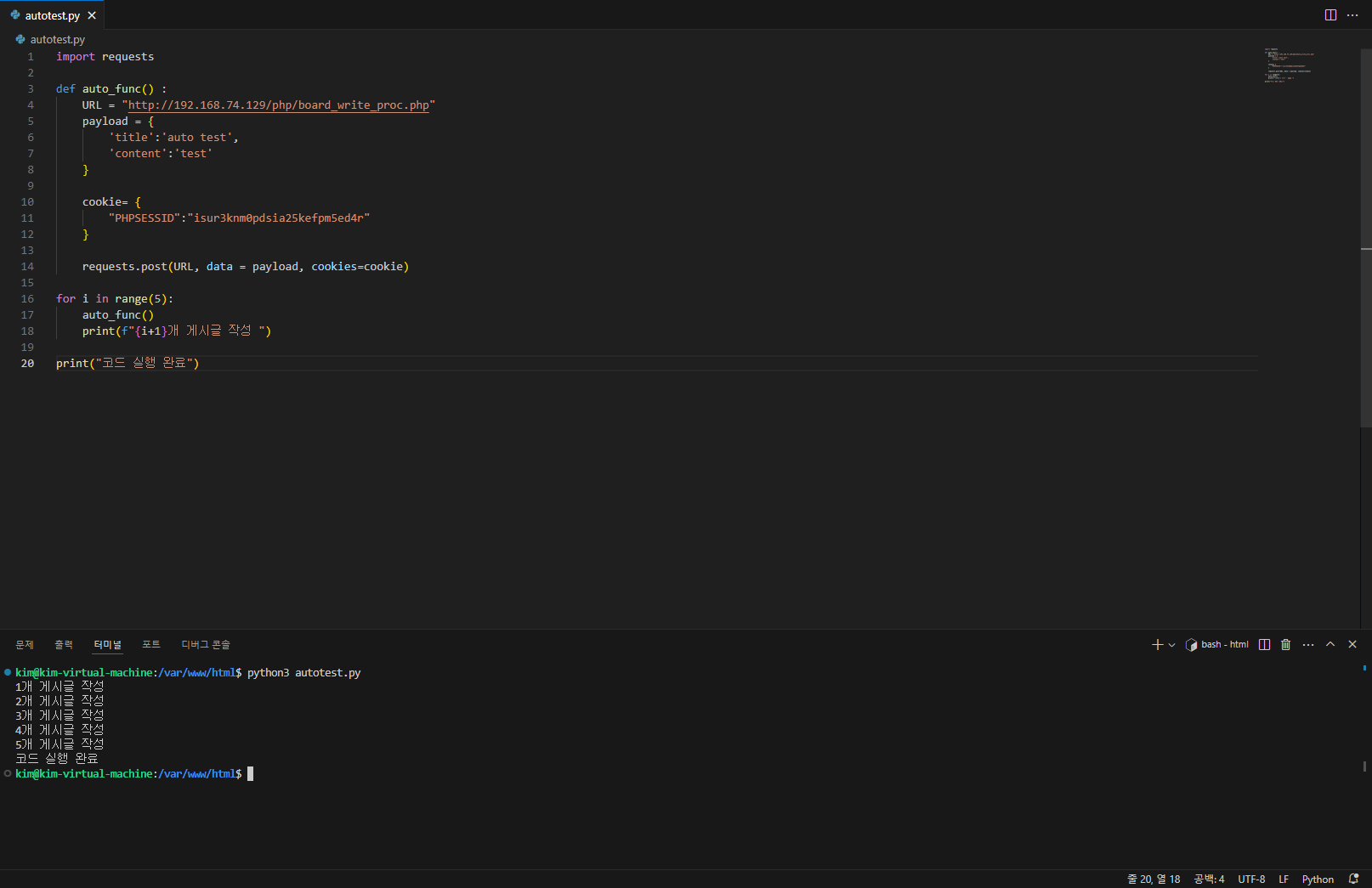

20.자동화공격

1) 게시판 게시글 작성

설명

게시판 게시글 작성 코드를 파이썬으로 작성하여 반복적으로 게시글을 작성할 수 있는 취약점 발견

위치

URL : http://192.168.74.129/php/board_write_proc.php

파라미터 : title, content

취약점 검증 방법

python 언어로 게시판에 게시글을 작성할 수 있는 코드를 작성하고 해당 코드를 반복문으로 여러 번 실행할 수 있는 파일을 만든다. 해당 파일을 실행하여 게시글을 반복적으로 작성한다. (검증 과정에서는 5개만 작성하도록 만듦)

페이로드

import requests

def auto_func() :

URL = "http://192.168.74.129/php/board_write_proc.php"

payload = { 'title':'auto test', 'content':'test' }

cookie= { "PHPSESSID":"isur3knm0pdsia25kefpm5ed4r" }

requests.post(URL, data = payload, cookies=cookie)

for i in range(5):

auto_func()

print(f"{i+1}개 게시글 작성 ")

print("코드 실행 완료")

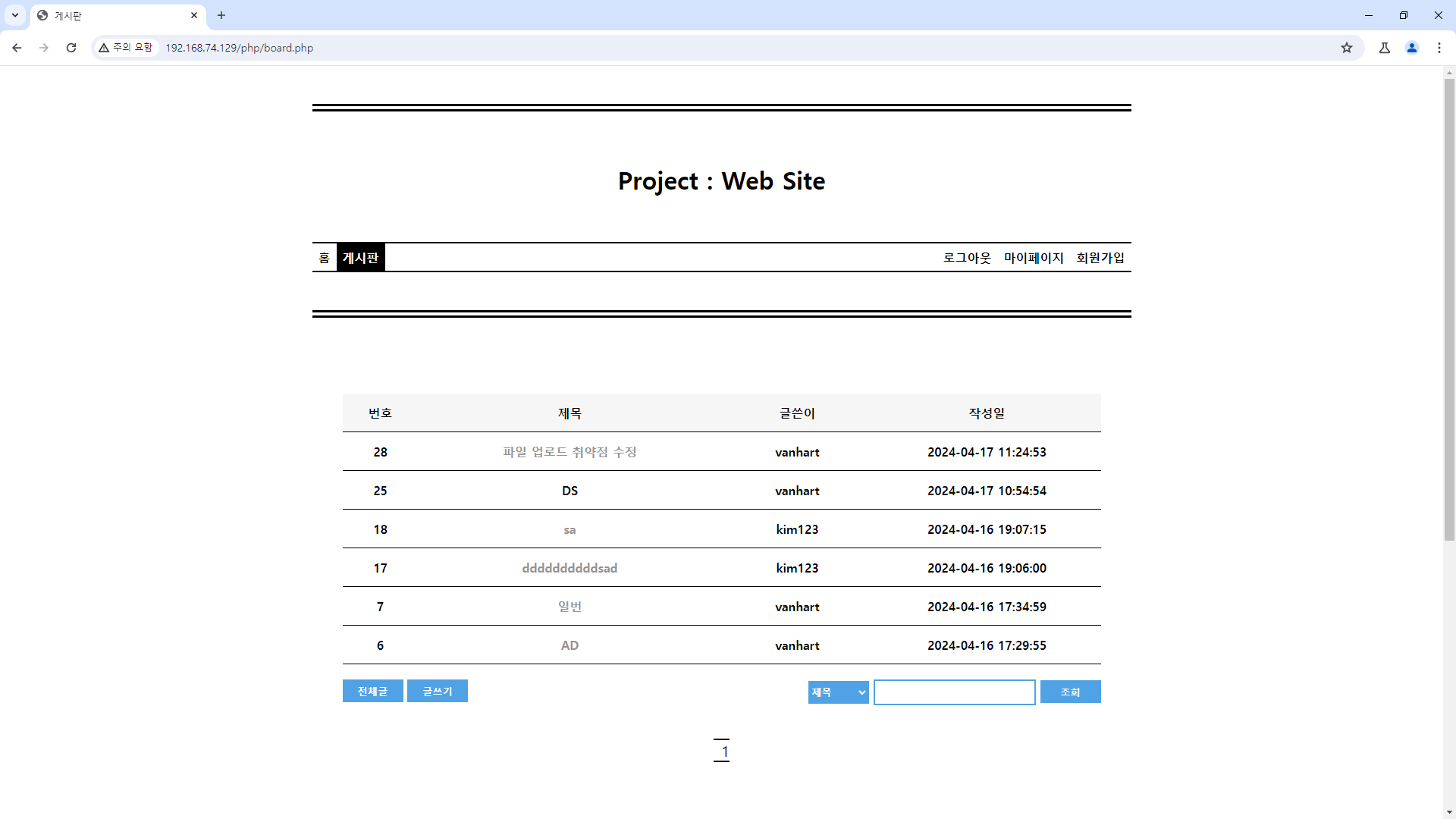

증적 사진

22.파일 업로드

1) 게시판 게시글 작성 파일 업로드

설명

게시판 게시글 작성 페이지에서 Server Side Script 파일을 업로드하여 웹상에서 실행시킬 수 있는 취약점 발견

위치

URL : http://192.168.74.129/php/board_write_proc.php

파라미터 : upload_file

취약점 검증 방법

게시판 게시글 작성할 때 첨부 파일 등록 시 upload_file 파라미터 값에서 Server Side Script 파일의 확장자를 검증하지 않아 Server Side Script 파일을 업로드 가능하며 파일을 등록한 게시글의 다운로드 버튼 위로 커서를 올리면 첨부한 파일의 저장된 경로를 알 수 있고 이를 이용하여 업로드한 Server Side Script 파일을 웹상에서 실행시킬 수 있다.

증적 사진

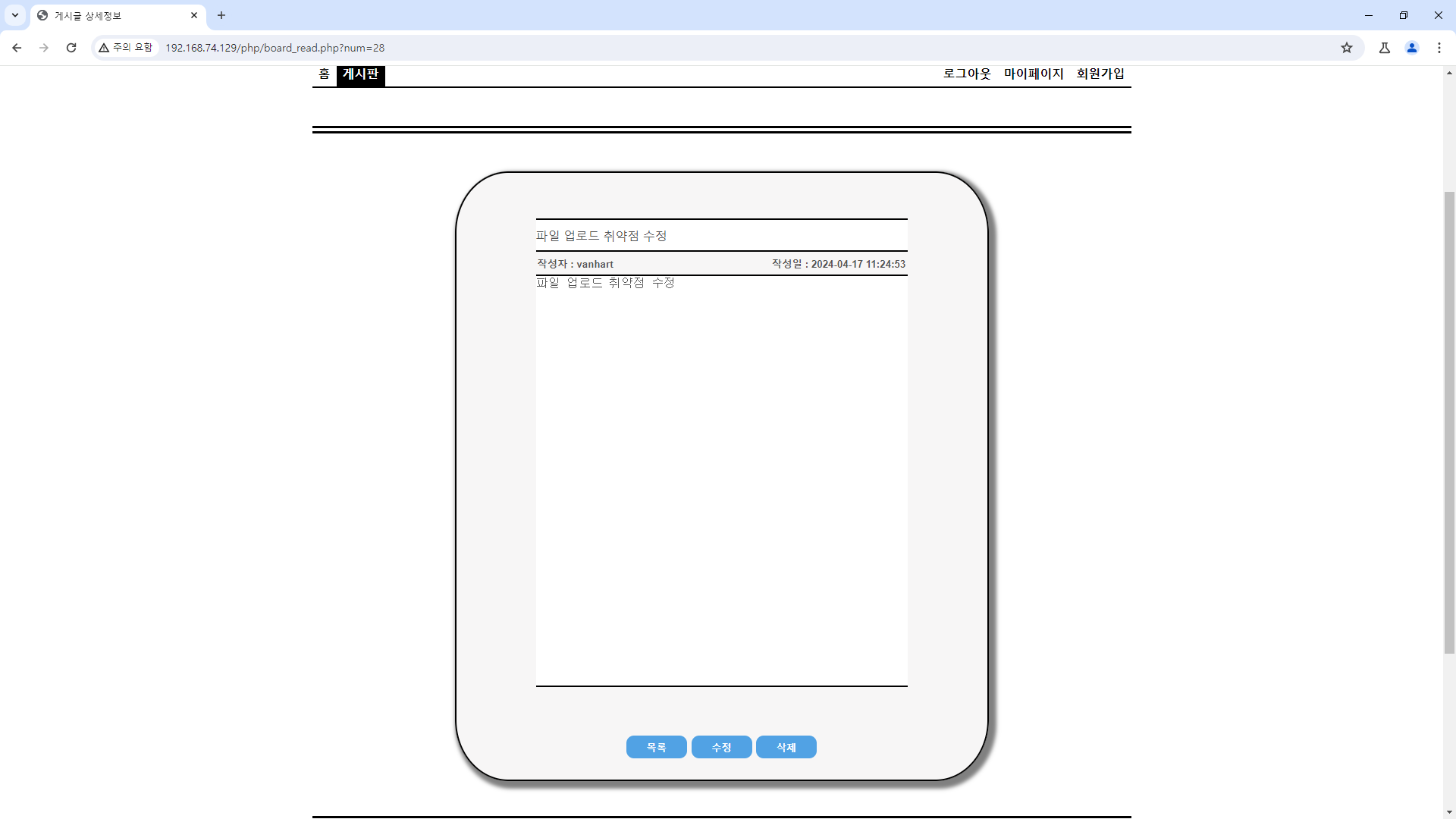

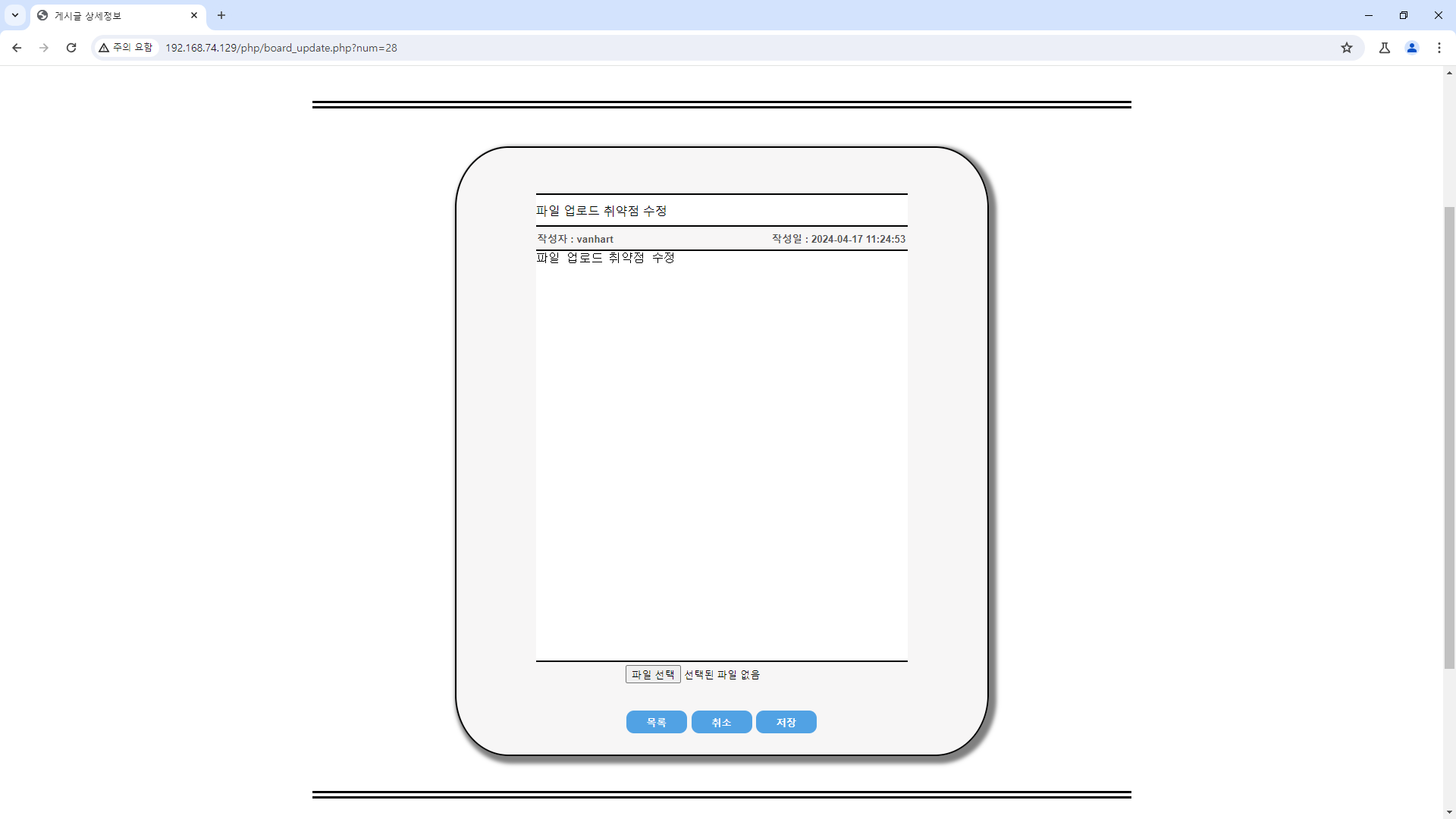

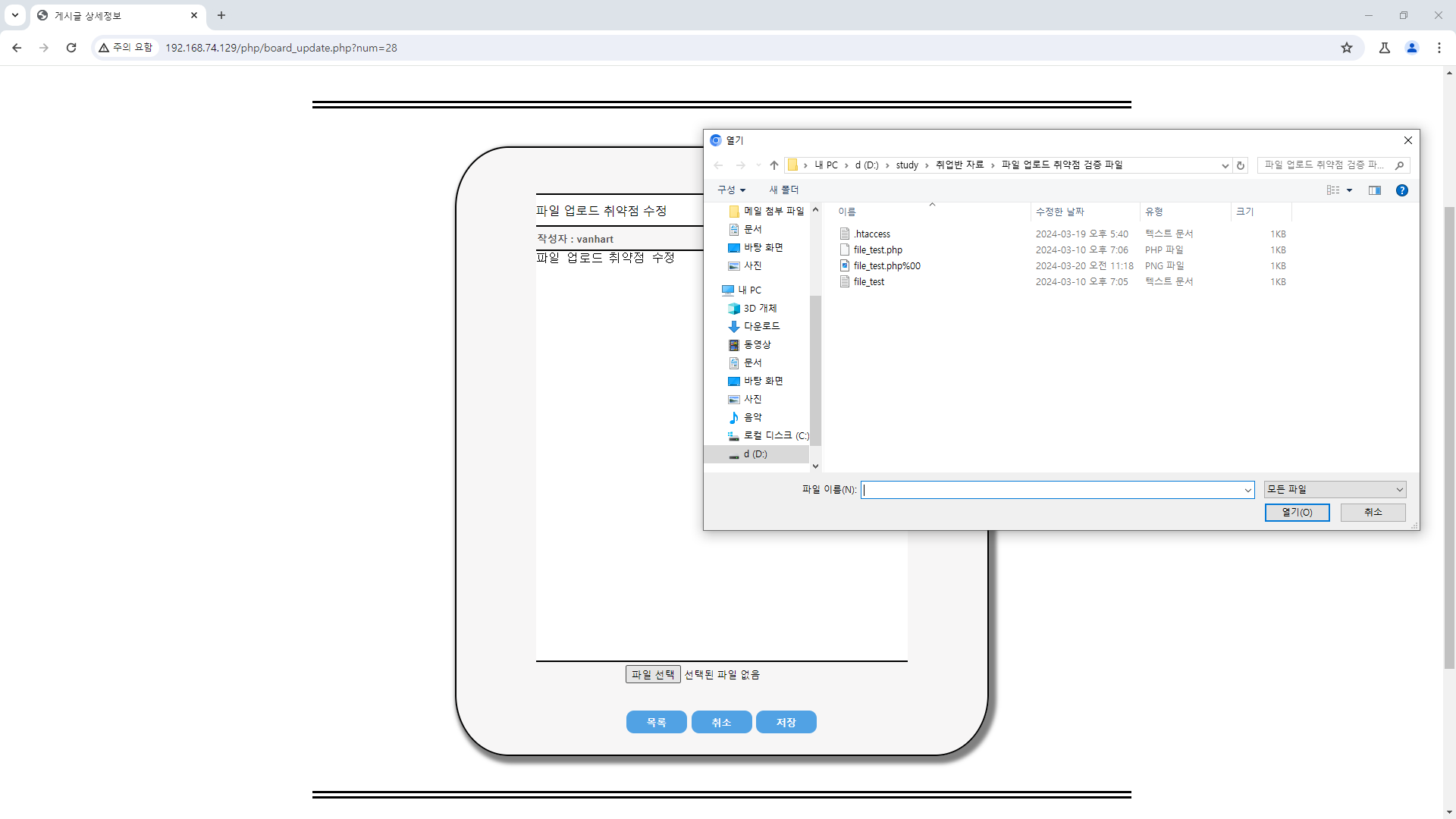

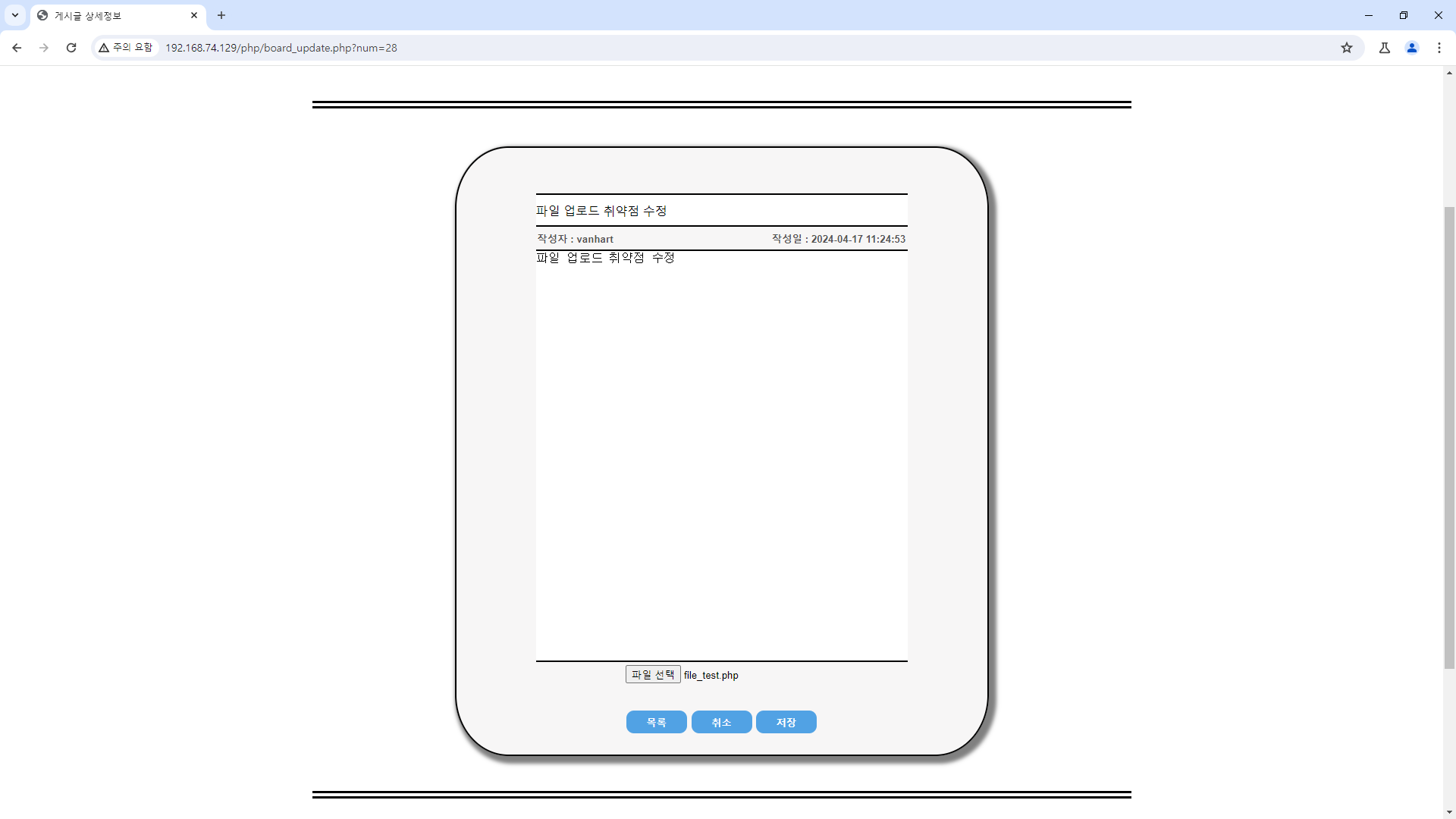

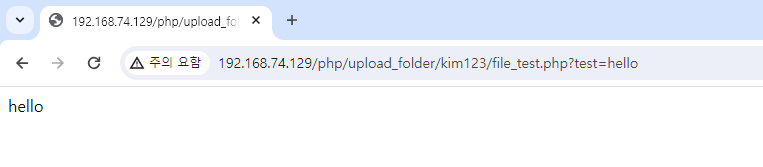

2) 게시판 게시글 수정 파일 업로드

설명

게시판 게시글 수정 페이지에서 Server Side Script 파일을 업로드하여 웹상에서 실행 시킬 수 있는 취약점 발견

위치

URL : http://192.168.74.129/php/board_update_proc.php

파라미터 : upload_file

취약점 검증 방법

게시판 게시글 수정할 때 첨부 파일 등록 시 upload_file 파라미터 값에서 Server Side Script 파일의 확장자를 검증하지 않아 Server Side Script 파일을 업로드 가능하며 파일을 등록한 게시글의 다운로드 버튼 위로 커서를 올리면 첨부한 파일의 저장된 경로를 알 수 있고 이를 이용하여 업로드한 Server Side Script 파일을 웹상에서 실행시킬 수 있다.

증적 사진

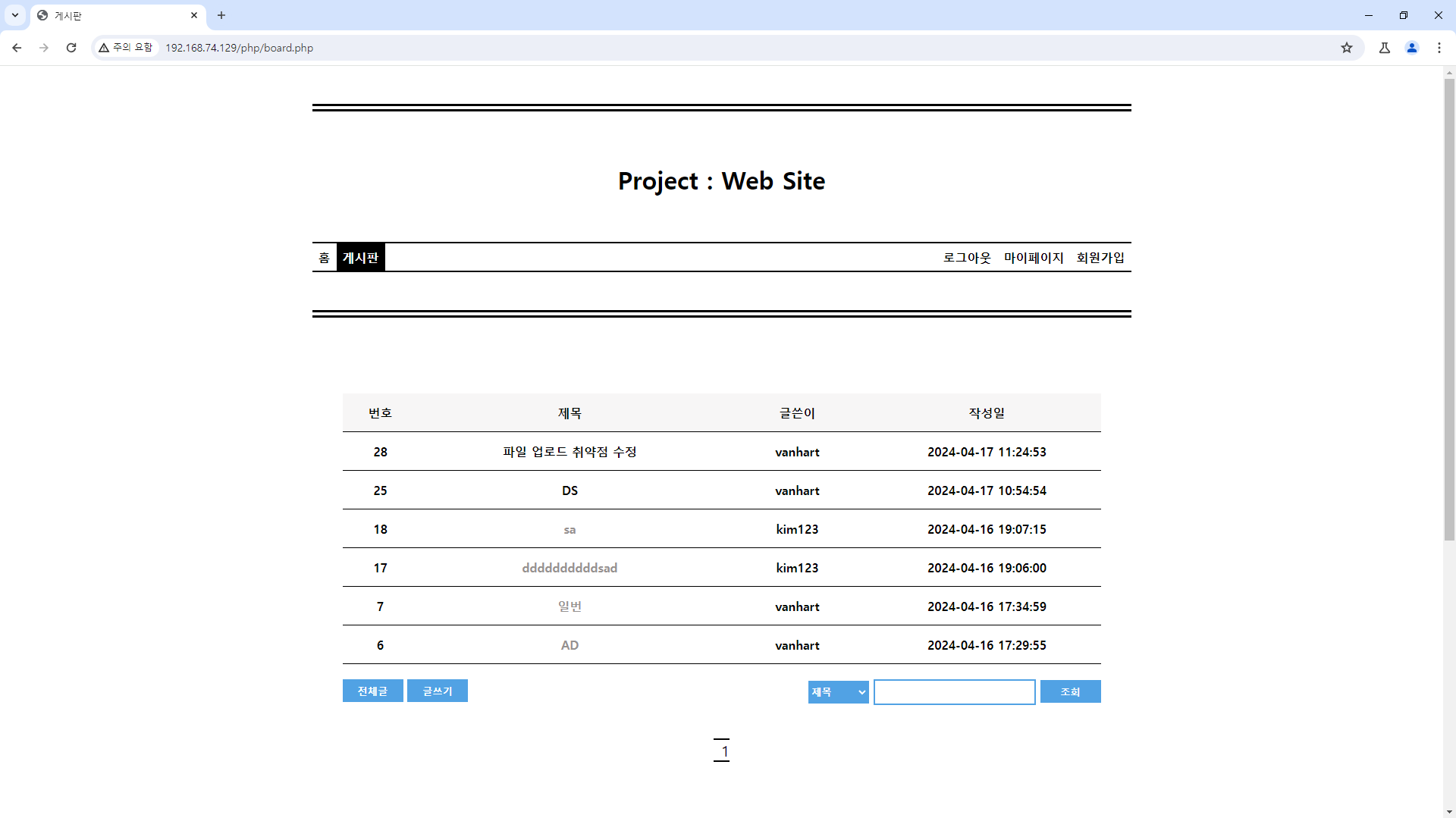

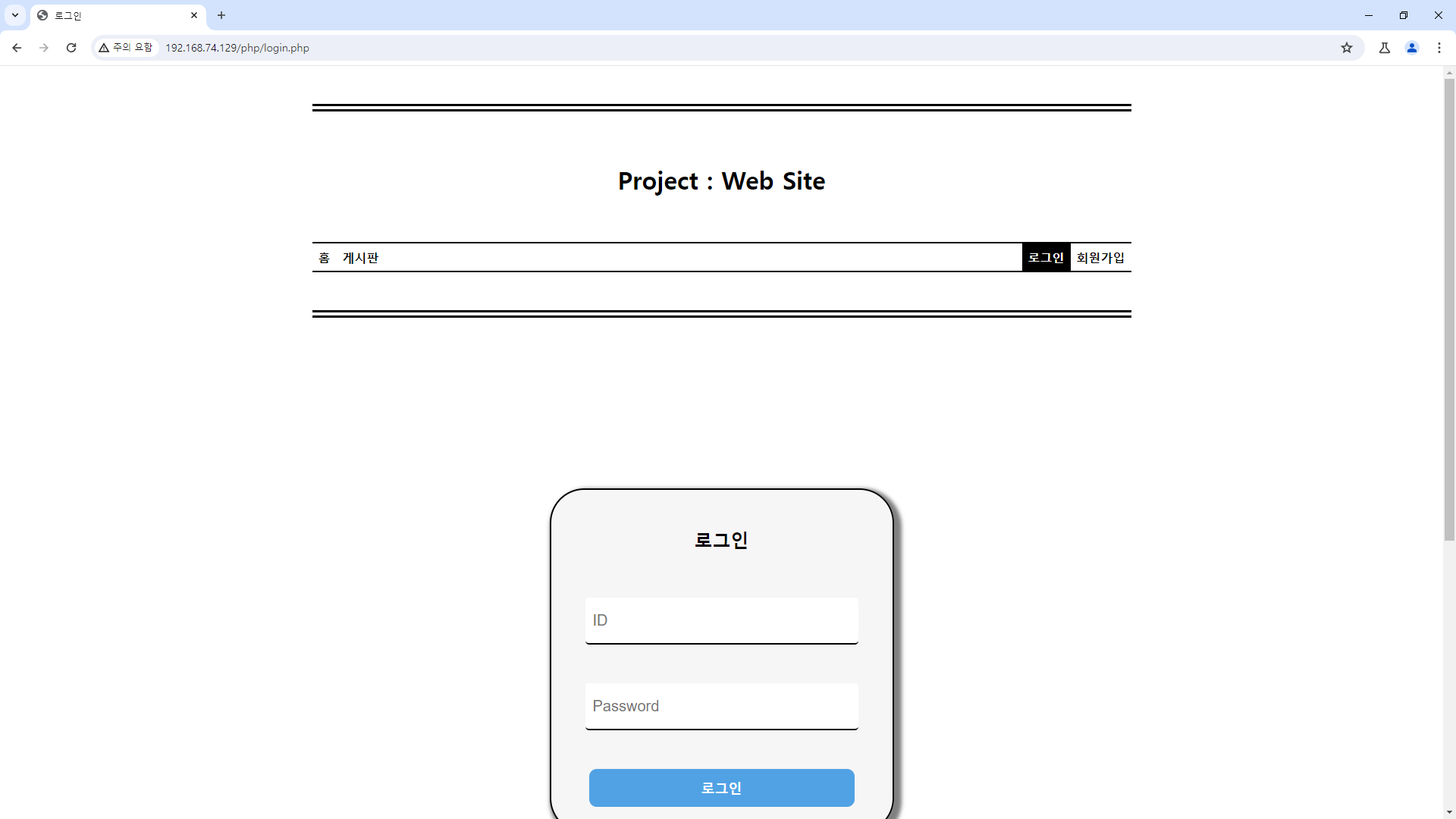

27.데이터 평문 전송

1) 로그인 페이지

설명

로그인 시 전달되는 데이터가 암호화되어있지 않아 와이어샤크를 통해 데이터를 확인 가능한 취약점 발견

위치

URL : http://192.168.74.129/php/login_proc.php

파라미터 : user_pass

취약점 검증 방법

와이어샤크를 켜놓고 로그인 페이지에서 로그인이 가능한 계정 정보를 입력한다. 와이어샤크에서 로그인 시 login_proc.php 페이지로 전달하는 패킷을 포착하여 로그인에 사용된 비밀번호를 확인한다.

증적 사진

'Project > Web Application-모의해킹' 카테고리의 다른 글

| [Web Application-모의해킹] SQL Injection : 시큐어 코딩(사용자 입력 값 검증) #3-2 (0) | 2024.04.26 |

|---|---|

| [Web Application-모의해킹] SQL Injection : 대응 방안 #3-1 (0) | 2024.04.25 |

| [Web Application-모의해킹] 증적 사진 분류 12, 13, 15, 17 #2-2 (0) | 2024.04.22 |

| [Web Application-모의해킹] 증적 사진 분류 5, 8, 9, 11 #2-1 (0) | 2024.04.21 |

| [Web Application-모의해킹] 모의해킹 #1 (0) | 2024.04.21 |