2024. 3. 20. 12:56ㆍnormaltic 취업반 5기/모의해킹 프로젝트

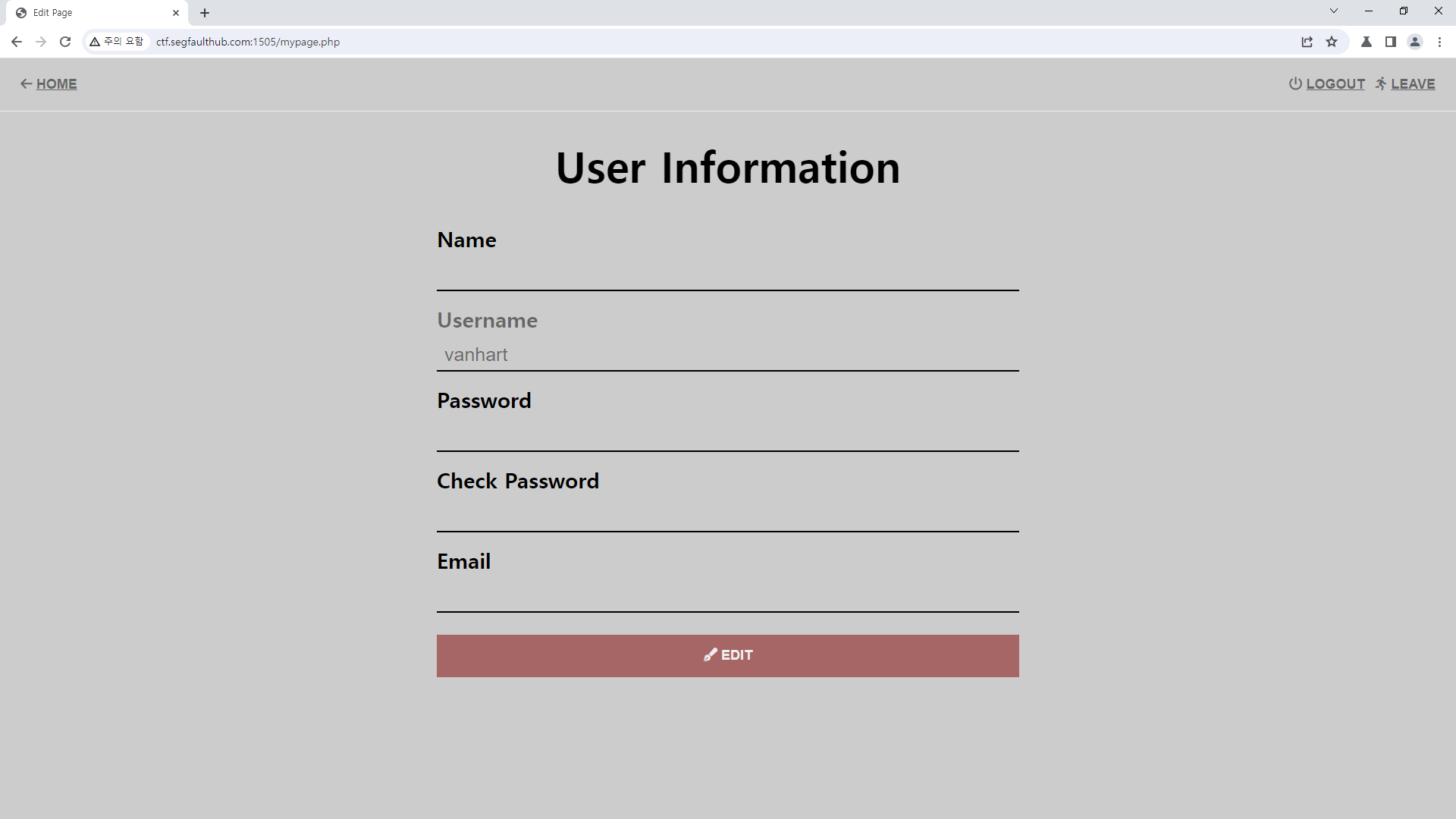

031 시스템 운영정보 노출 여부

1) 에러 페이지

설명

에러를 유발하여 웹 서버 버전 정보가 노출되는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/mypage.php

취약점 검증 방법

웹 서버 내에 존재하지 않는 파일을 요청하여 에러를 유발시키기 위해 웹 브라우저 주소창에 http://ctf.segfaulthub.com:1505/404test를 입력하면 에러 메시지와 함께 웹 서버 버전이 노출됨

증적 사진

041 XSS

1) Stored XSS

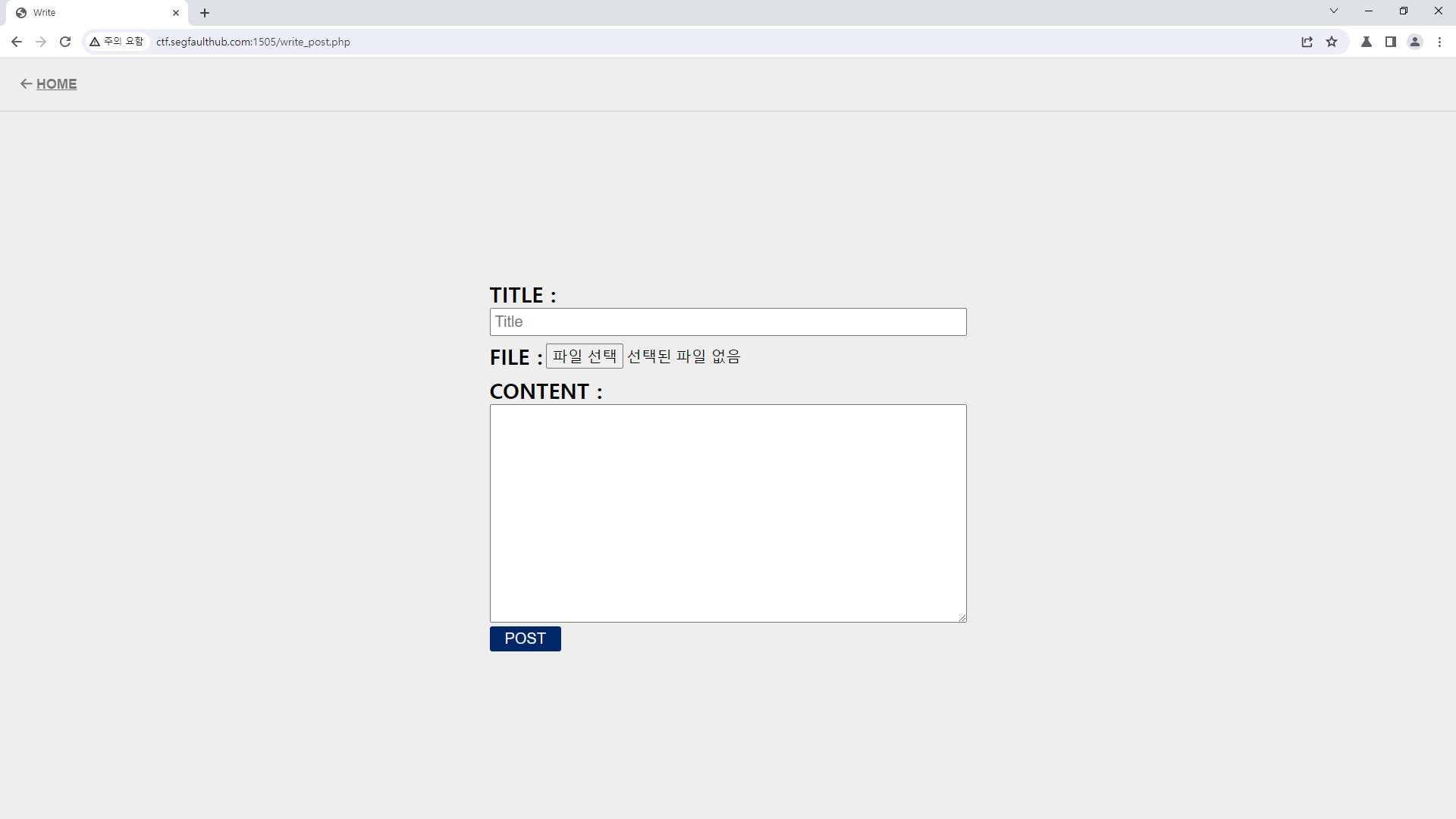

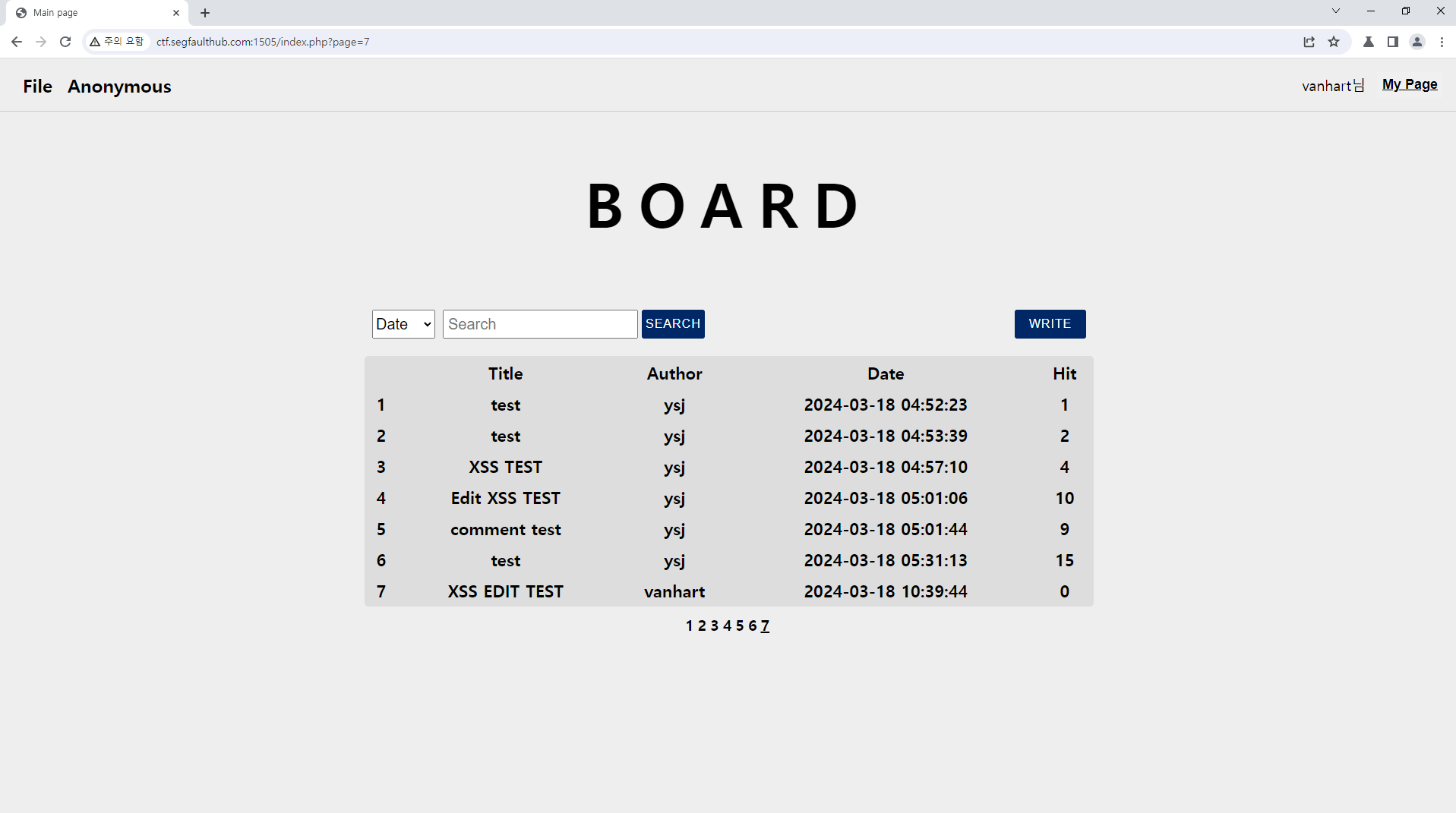

[1] BOARD 페이지 게시글 제목 작성

설명

BOARD 게시글 작성 시 title 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/index.php?page=

http://ctf.segfaulthub.com:1505/article.php?idx=

파라미터 : title

취약점 검증 방법

title 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 BOARD, BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

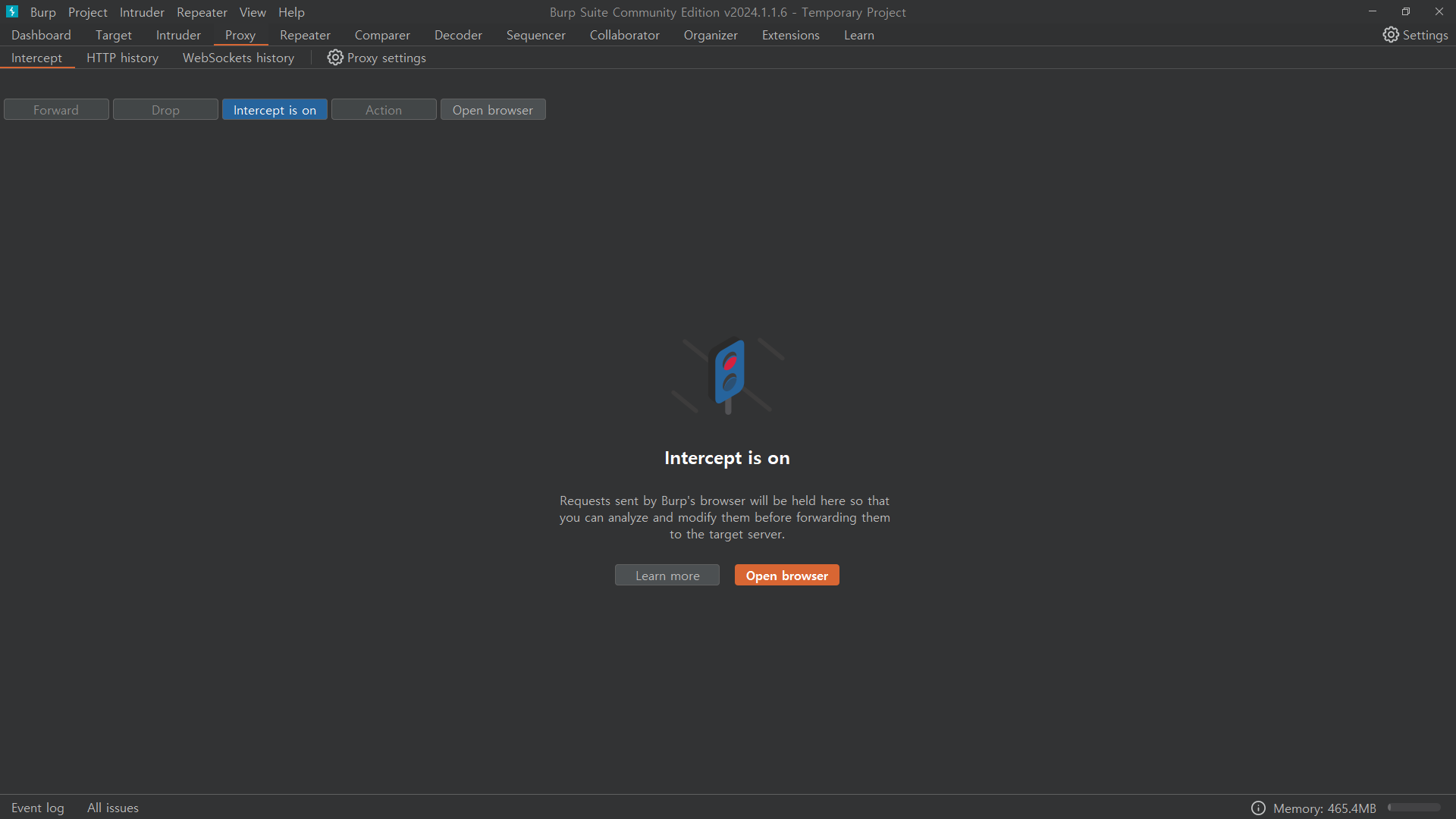

[2] BOARD 페이지 게시글 작성자 작성

설명

BOARD 게시글 작성 시 author 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/index.php?page=

http://ctf.segfaulthub.com:1505/article.php?idx=

파라미터 : author

취약점 검증 방법

author 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 BOARD, BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

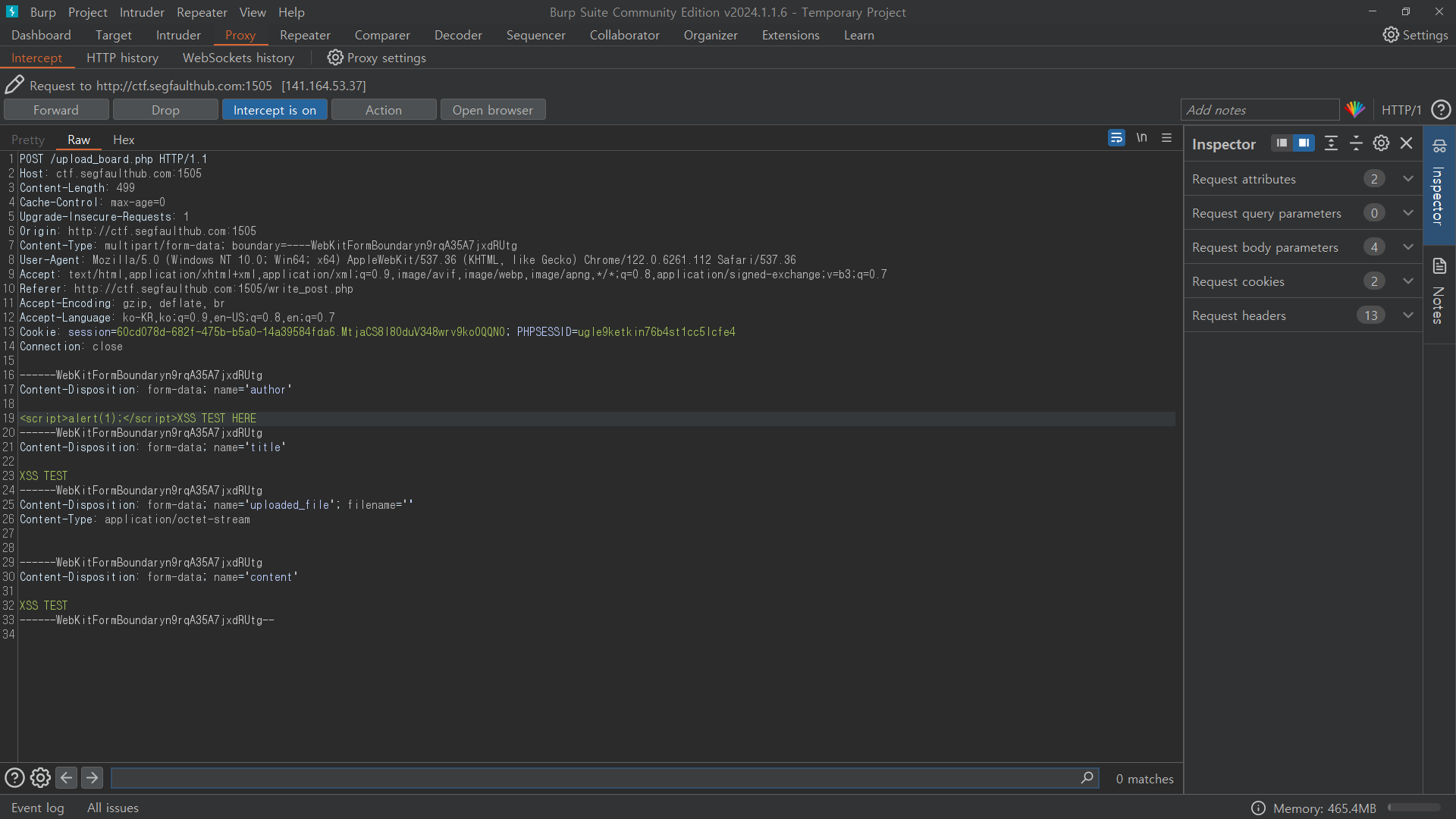

[3] BOARD 페이지 게시글 내용 작성

설명

BOARD 게시글 작성 시 content 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/article.php?idx=

파라미터 : content

취약점 검증 방법

content 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

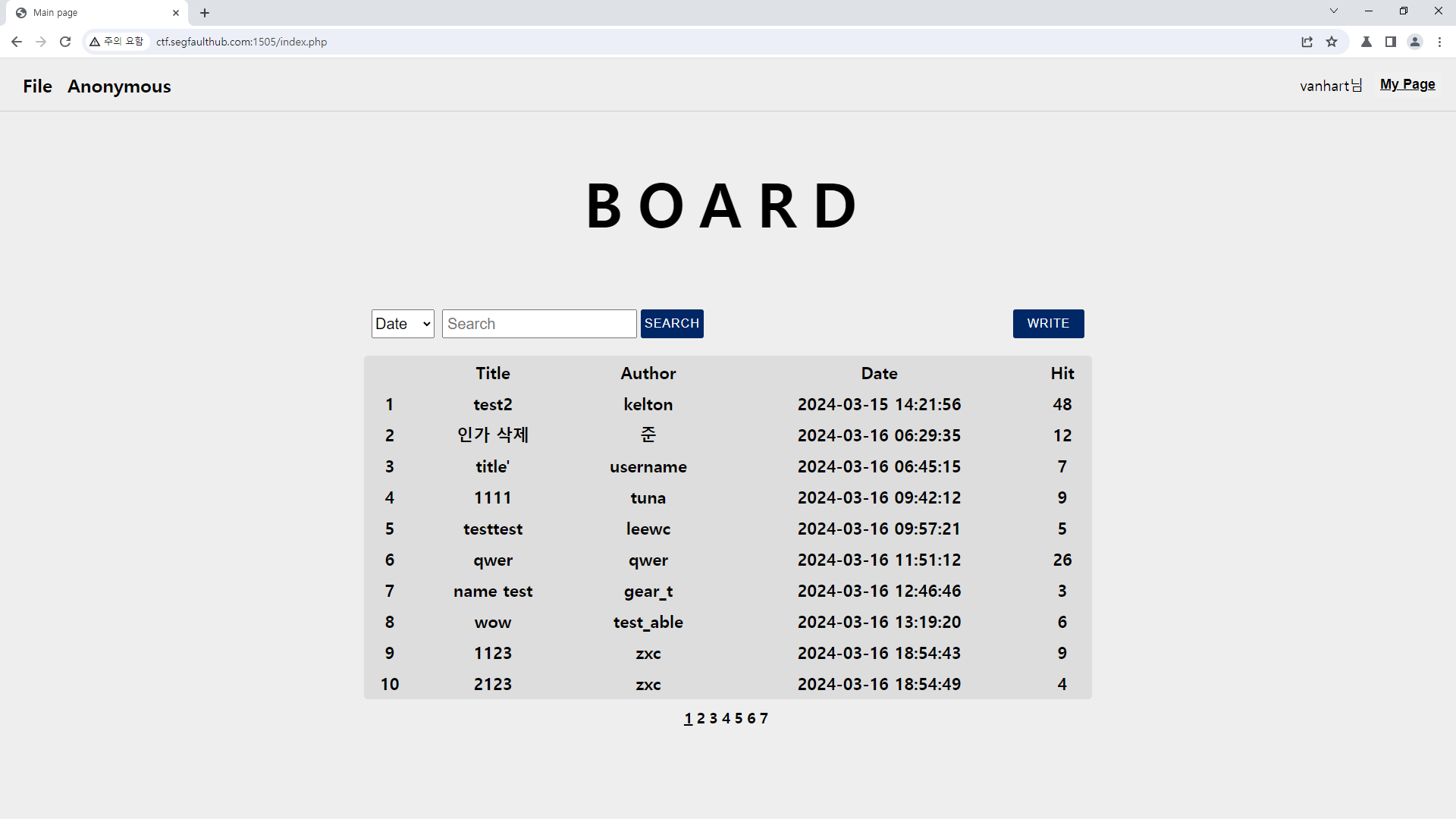

[4] BOARD 페이지 게시글 제목 수정

설명

BOARD 게시글 수정 시 title 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/edit_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/index.php?page=

http://ctf.segfaulthub.com:1505/article.php?idx=

파라미터 : title

취약점 검증 방법

title 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 BOARD, BOARD 게시글 상세정보 페이지에서

스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

[5] BOARD 페이지 게시글 내용 수정

설명

BOARD 게시글 수정 시 content 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/edit_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/article.php?idx=

파라미터 : content

취약점 검증 방법

content 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

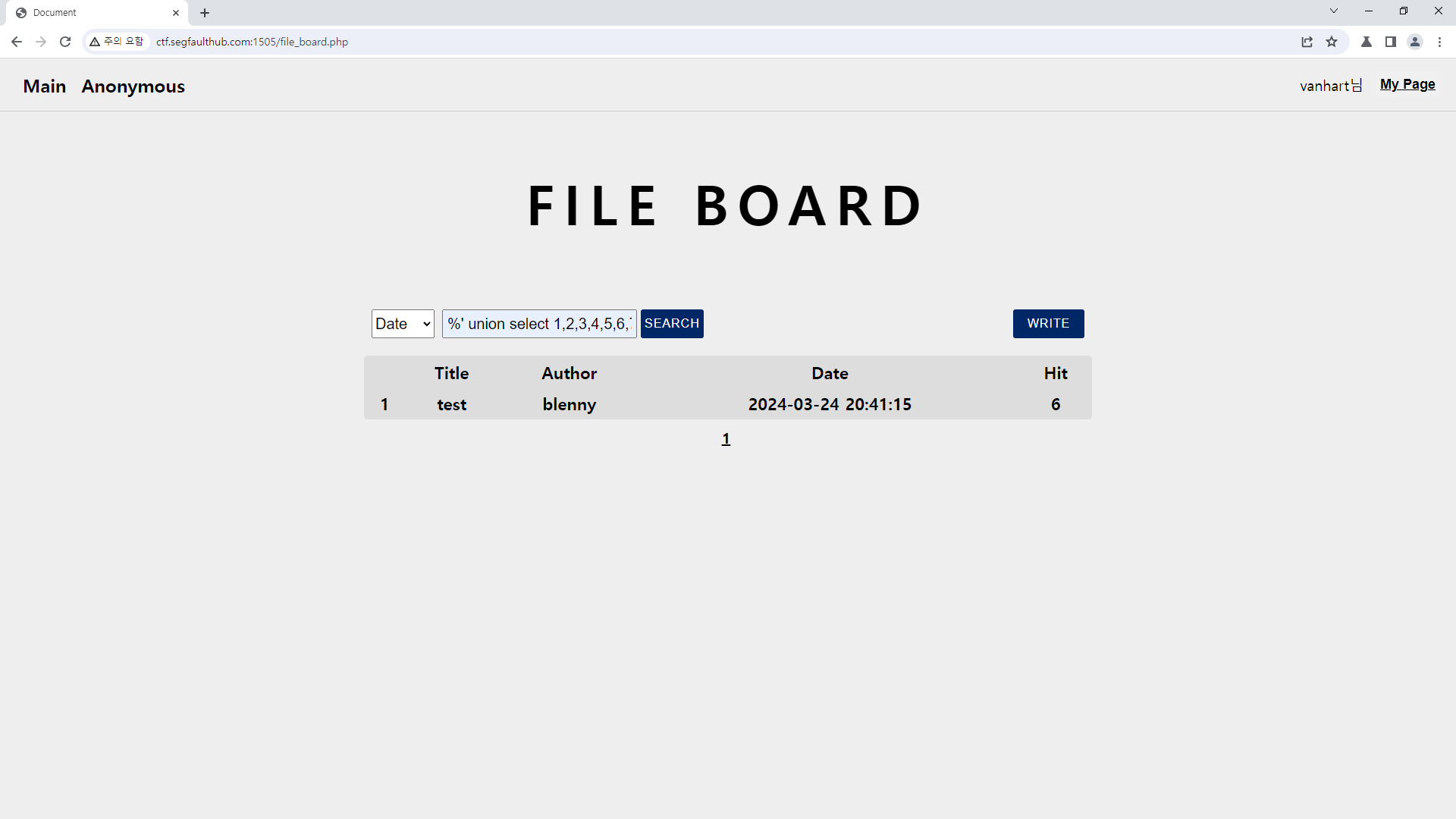

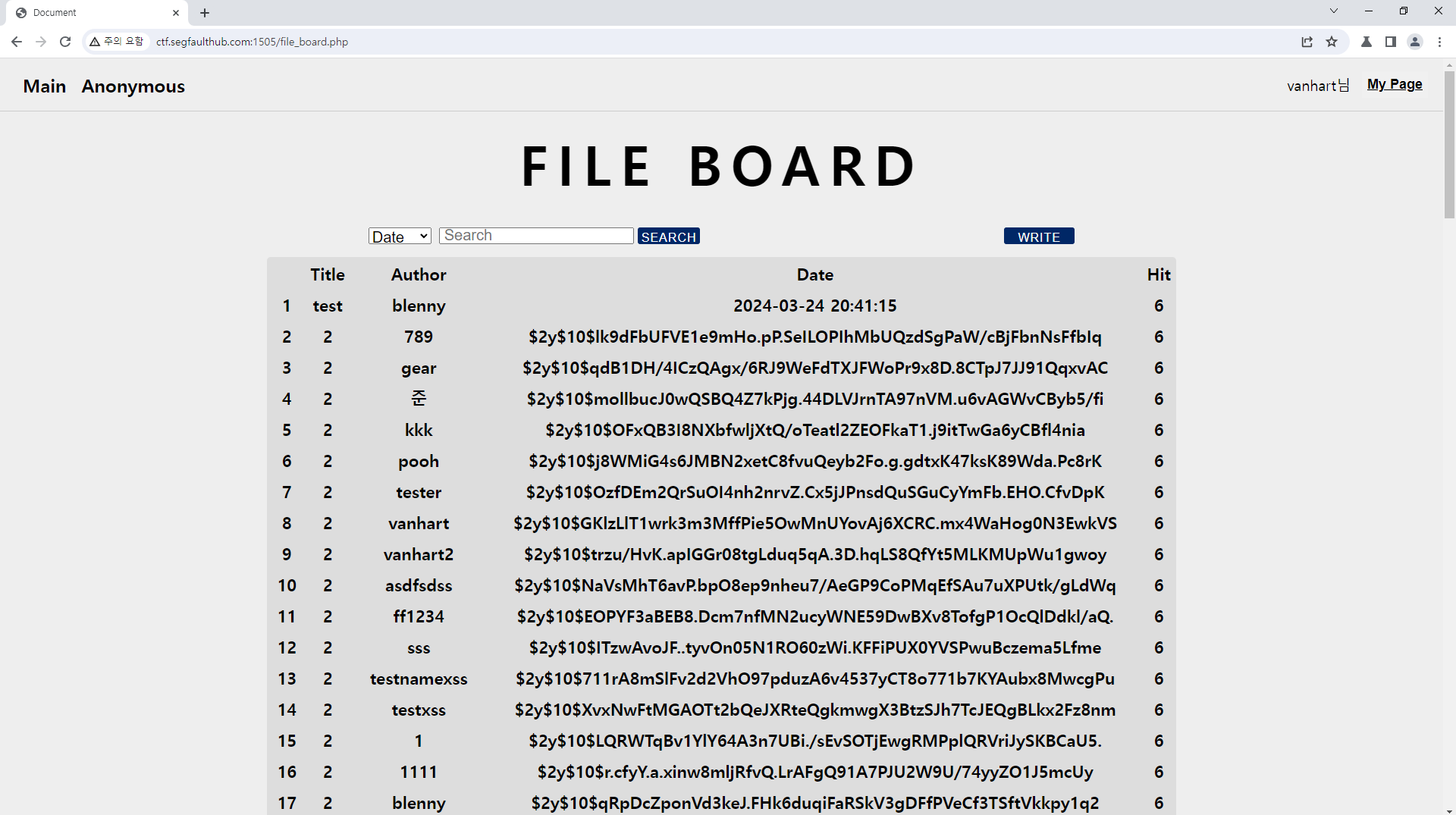

[6] FILE BOARD 페이지 게시글 제목 작성

설명

FILE BOARD 게시글 작성 시 title 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/file_board.php?page=

http://ctf.segfaulthub.com:1505/file_article.php?idx=

파라미터 : title

취약점 검증 방법

title 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 FILE BOARD, FILE BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

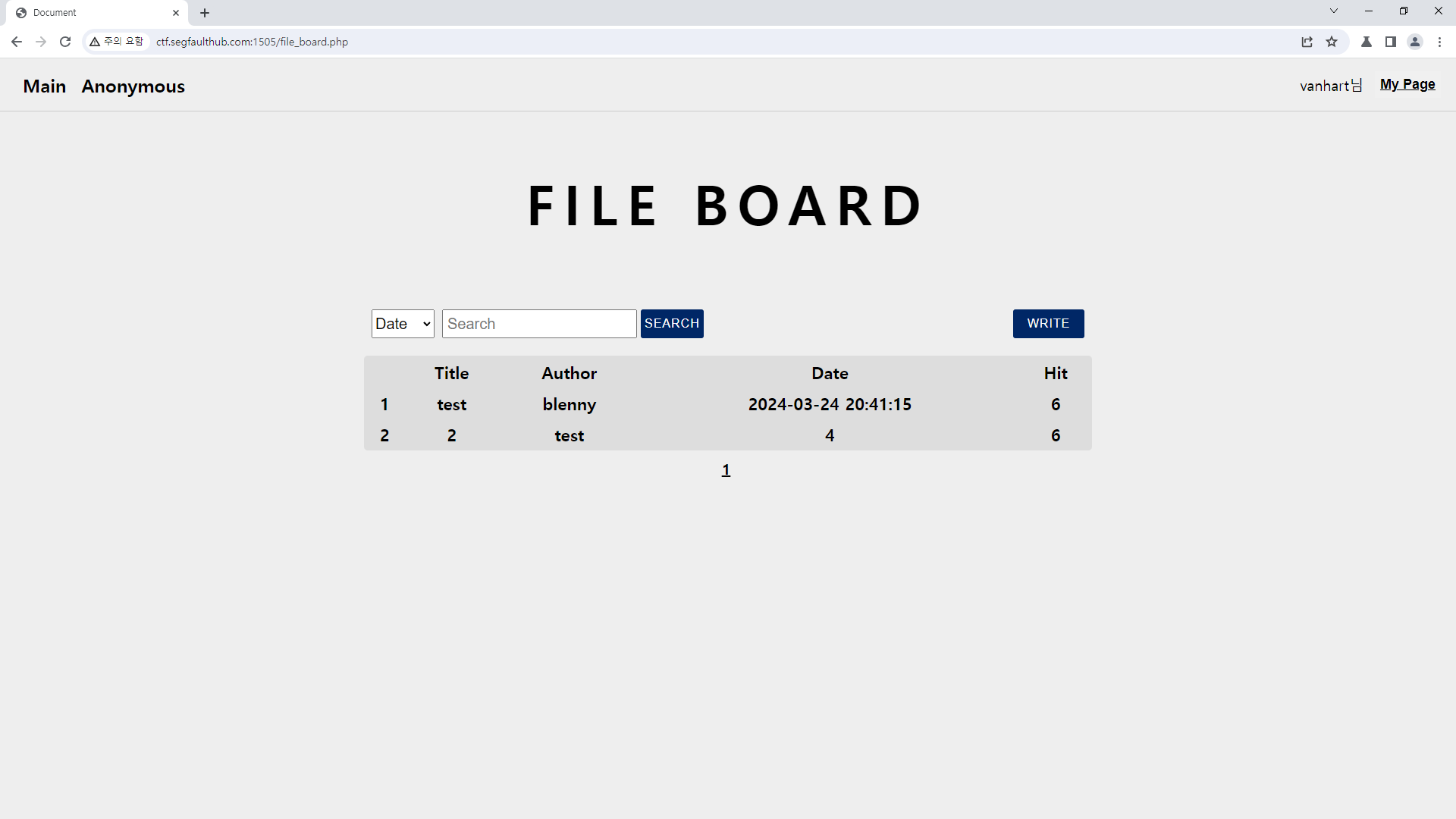

[2] FILE BOARD 페이지 게시글 작성자 작성

설명

FILE BOARD 게시글 작성 시 author 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/file_board.php?page=

http://ctf.segfaulthub.com:1505/file_article.php?idx=

파라미터 : author

취약점 검증 방법

author 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 FILE BOARD, FILE BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

[3] FILE BOARD 페이지 게시글 내용 작성

설명

FILE BOARD 게시글 작성 시 content 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/write_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/file_article.php?idx=

파라미터 : content

취약점 검증 방법

content 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 FILE BOARD게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

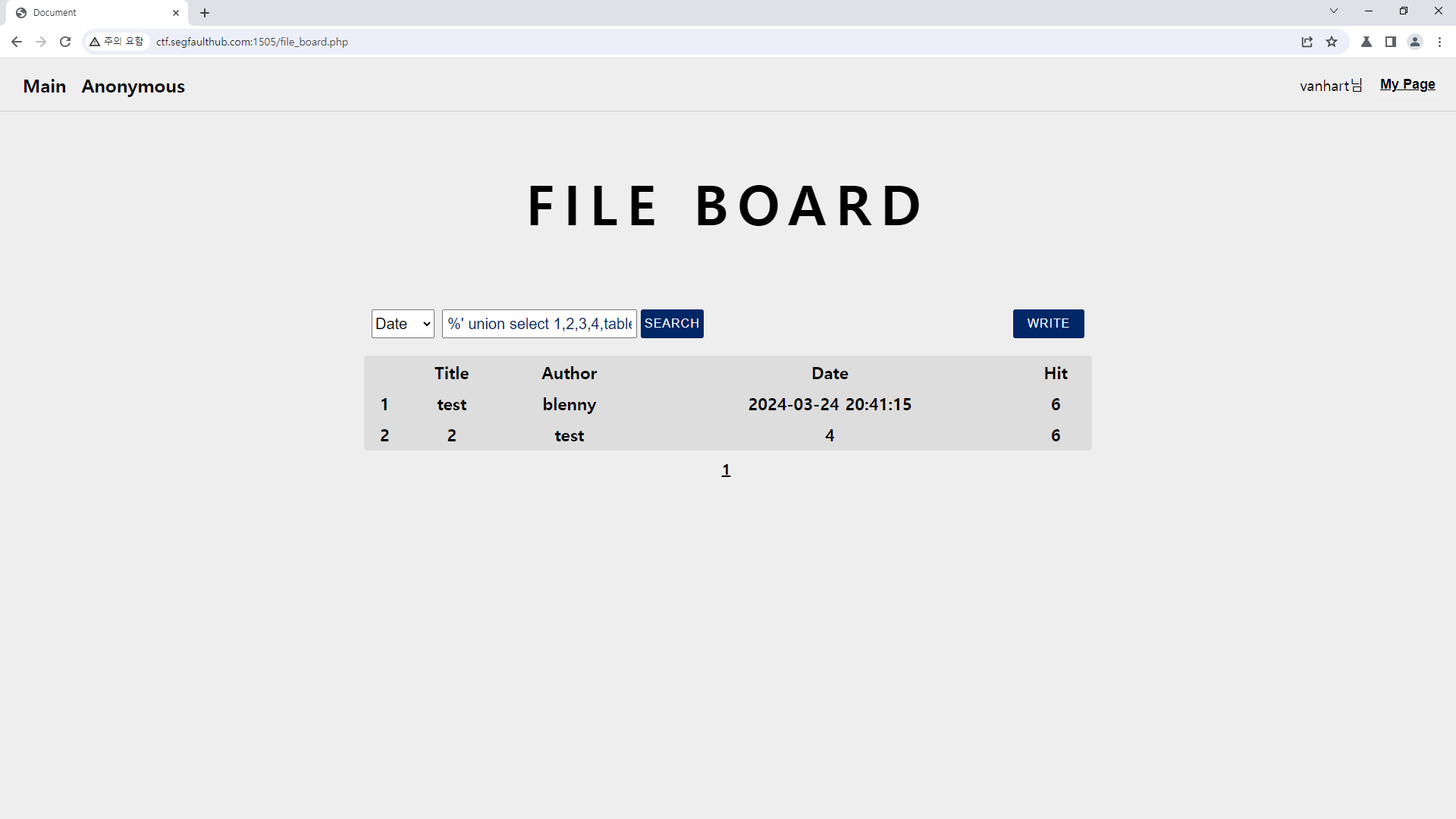

[4] FILE BOARD 페이지 게시글 제목 수정

설명

FILE BOARD 게시글 수정 시 title 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/file_edit_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/file_board.php?page=

http://ctf.segfaulthub.com:1505/file_article.php?idx=

파라미터 : title

취약점 검증 방법

title 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 FILE BOARD, FILE BOARD 게시글 상세정보 페이지에서

스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

[5] FILE BOARD 페이지 게시글 내용 수정

설명

FILE BOARD 게시글 수정 시 content 파라미터에서 스크립트 삽입 가능한 취약점 발견

위치

URL :

[form page]

http://ctf.segfaulthub.com:1505/file_edit_post.php

[process page]

http://ctf.segfaulthub.com:1505/upload_board.php

[view page]

http://ctf.segfaulthub.com:1505/file_article.php?idx=

파라미터 : content

취약점 검증 방법

content 파라미터에 <script>alert(1);</script> 스크립트를 삽입하면 파일을 등록하지 않은 경우 FILE BOARD 게시글 상세정보 페이지에서 스크립트 작동으로 인해 Stored XSS 공격이 가능함

증적 사진

실례

1) 취약점 활용 공격 예시

증적 사진

'normaltic 취업반 5기 > 모의해킹 프로젝트' 카테고리의 다른 글

| [모의해킹 프로젝트] R Com : 보고서 #3 (0) | 2024.03.27 |

|---|---|

| [모의해킹 프로젝트] R Com : 증적 사진 분류 019, 021, 027 #2-2 (0) | 2024.03.20 |

| [모의해킹 프로젝트] R Com : 증적 사진 분류 001, 003, 006 #2-1 (0) | 2024.03.20 |

| [모의해킹 프로젝트] R Com : 모의해킹 #1 (0) | 2024.03.20 |

| [모의해킹 프로젝트] First Board : 보고서 #3 (0) | 2024.03.16 |